OCIとADFS間のSSO

このチュートリアルでは、アイデンティティ・プロバイダ(IdP)としてADFSを使用して、OCI IAMとADFSの間のSSOを構成します。

この30分間のチュートリアルでは、サービス・プロバイダ(SP)として機能するOCI IAMと、IdPとして機能するADFSを統合する方法を示します。ADFSとOCI IAMの間のフェデレーションを設定すると、ADFSが認証するユーザー資格証明を使用して、OCIのサービスおよびアプリケーションへのユーザーのアクセスが可能になります。

このチュートリアルでは、OCI IAMのIdPとしてのADFSの設定について説明します。

OCI IAMは、SAML 2.0 IdPsとの統合を提供します。この統合:

- IdP (ADFSなど)としてSAML 2.0と互換性のあるフェデレーテッド・シングル・サインオン(SSO)ソリューションと連携します。

- ユーザーは、ADFS資格証明を使用してOCIにサインインできます。

- ユーザーがエンド・アプリケーションにサインインできるようにします。

- まず、OCI IAMアイデンティティ・ドメインからメタデータをダウンロードします。

- 次のいくつかのステップでは、ADFSでリライイング・パーティを作成および構成します。

- ADFSで、メタデータを使用してOCI IAMでSSOを設定します。

- ADFSで、属性およびクレームを編集して、電子メール名がユーザーの識別子として使用されるようにします。

- ADFSで、ユーザーをアプリケーションに追加します。

- 次のステップでは、アイデンティティ・ドメインに戻って設定および構成を終了します。OCI IAMで、デフォルトのIdPポリシーを更新してADFSを追加します。

- フェデレーテッド認証がOCI IAMとADFS間で機能することをテストします

このチュートリアルは、アイデンティティ・ドメインのIAMに固有です。

このチュートリアルを実行するには、次のものが必要です:

- 有料Oracle Cloud Infrastructure (OCI)アカウントまたはOCIトライアル・アカウント。Oracle Cloud Infrastructure Free Tierを参照してください。

- OCI IAMアイデンティティ・ドメインのアイデンティティ・ドメイン管理者ロール。管理者ロールの理解を参照してください。

- オンプレミスADFSインストール。 ノート

このチュートリアルでは、Microsoft Windows Server 2016 R2に付属しているADFSソフトウェアの使用方法について説明します。 - さらに、同じユーザーがOCIとADFSに存在し、ADFSが機能していることを確認する必要があります。

同じEメール・アドレスを持つユーザーが両方のシステムに存在することを確認します。

SAML SSOがADFSとOCI IAM間で機能するには、Microsoft Active DirectoryドメインとOCI IAMアイデンティティ・ドメインの両方に同じ電子メール・アドレスを持つユーザーが存在する必要があります。このタスクでは、このようなユーザーが両方のシステムに存在することを確認します。

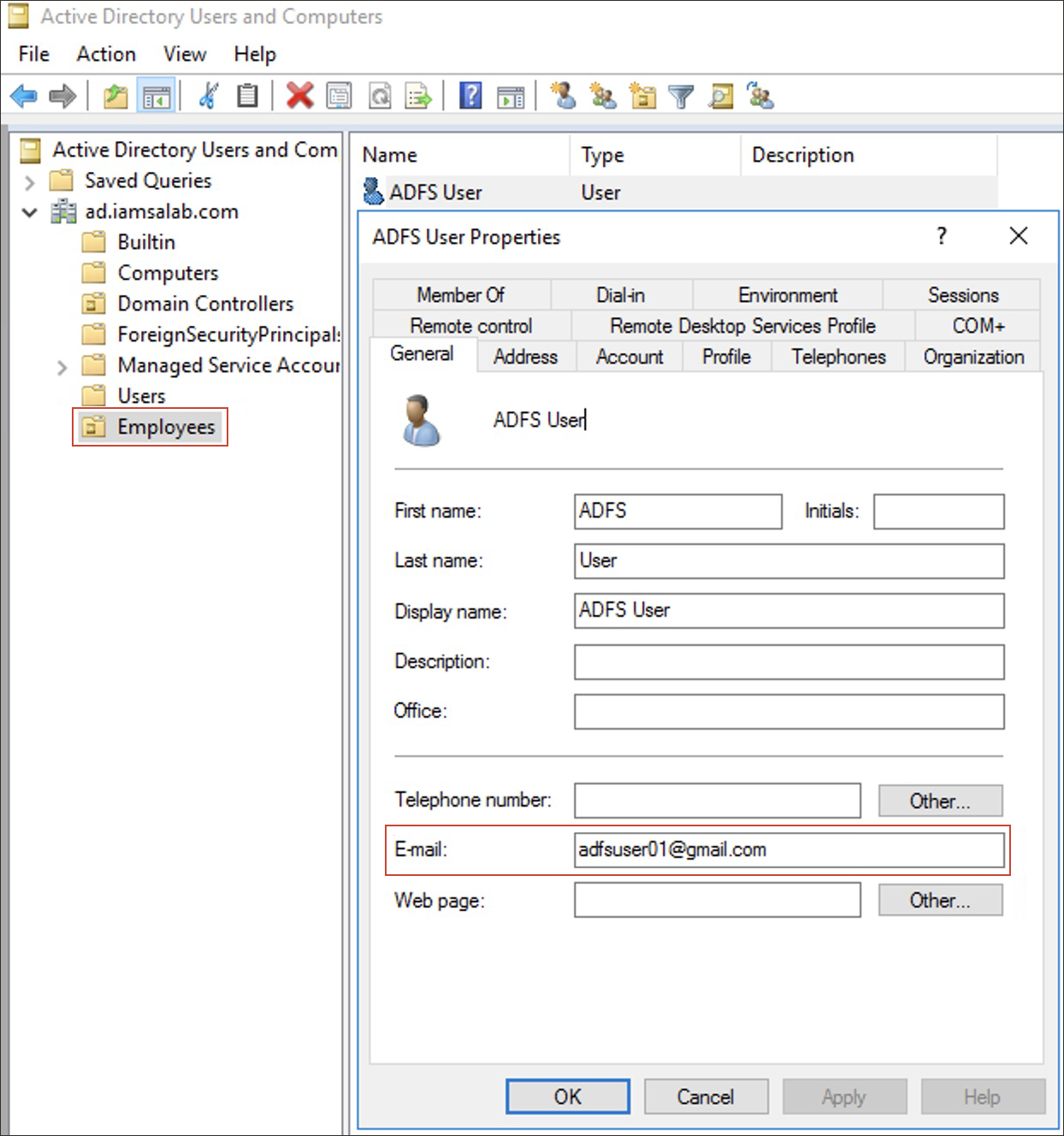

- Microsoft Active Directoryユーザーおよびコンピュータ・ユーティリティを開きます。Windows 2016 Serverで、「Server Manager」、「ツール」、「Active Directoryユーザーとコンピュータ」の順に選択します。

-

「従業員」フォルダで、使用するユーザーをダブルクリックします。ユーザーの電子メール・アドレスを書き留めます。

ADFS USER(adfsuser01@gmail.com)ノート

OCI IAMドメイン内の複数のユーザーが同じ電子メール・アドレスを持っている場合、サインインするユーザーを判別できないため、SAML SSOは失敗します。

- ユーザーの電子メール・アドレスは、OCI IAMの同じユーザーのエントリを使用して、サインインしたユーザーをADFSにリンクするために使用されます。

- 接続をテストするADFSユーザーがない場合は、接続を作成できます。

- ブラウザで、コンソールURLを入力してOCI IAMコンソールにアクセスします:

- クラウド・アカウント名(テナンシ名とも呼ばれる)を入力し、「次へ」を選択します。

- ユーザー名およびパスワードを使用してサインインします。

- 使用するドメインを選択します。

- 「ユーザー」を選択します。

- 検索フィールドに、Microsoft Active Directoryから記録したEメール・アドレスを入力します。

- 検索結果で、Microsoft Active Directoryのユーザーと同じEメール・アドレスを持つユーザーが存在することを確認します。ノート

ユーザーがOCI IAMに存在しない場合は、「追加」を選択し、Microsoft Active Directoryと同じ電子メール・アドレスでユーザーを作成します。

ADFSが実行されていること、およびサインインのためにユーザーを正常にチャレンジできることを確認します。

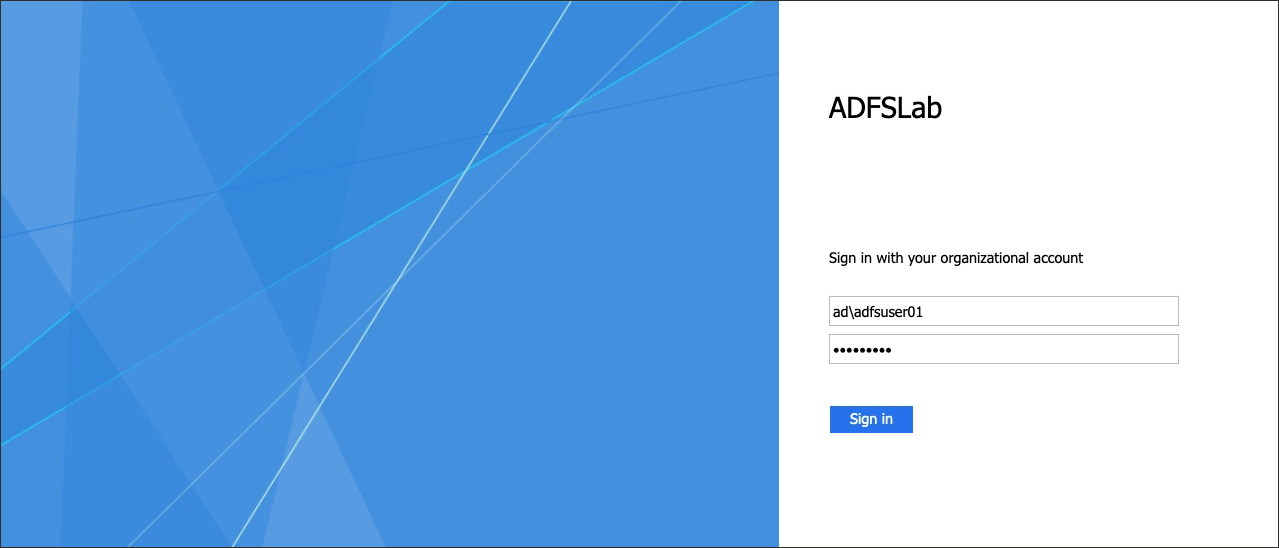

- ブラウザで、URLを使用してADFSにサインインします。

ここで、https://adfs.example.com/adfs/ls/IdpInitiatedSignOnPageadfs.example.comはADFSホスト名です。 - 必要に応じて、「このサイトにサインイン」を選択します。「サインイン」を選択します。

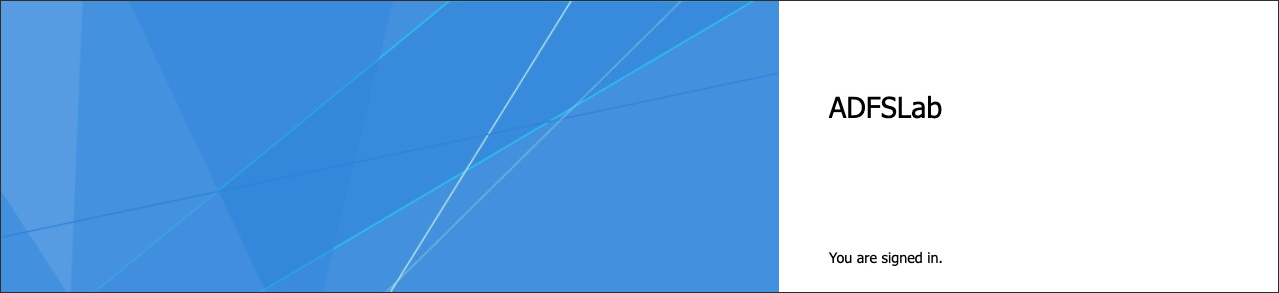

- ADFSとOCI IAMの両方に存在するユーザーのMicrosoft Active Directory資格証明(この例では

adfsuser01)を入力し、「サインイン」を選択します。 You are signed inというメッセージが表示されます。

- ブラウザで、URLを使用してADFSにサインインします。

ここで、https://adfs.example.com/FederationMetadata/2007-06/FederationMetadata.xmladfs.example.comはADFSホスト名です。 FederationMetadata.xmlファイルを保存します。このファイルを使用して、ADFSをOCI IAMに登録します。- OCIコンソールで、作業するドメインに移動します。必要なドメインを見つけるには、コンパートメントの変更が必要になる場合があります。「セキュリティ」、「アイデンティティ・プロバイダー」の順に選択します。

- 「IdPの追加」を選択して、「SAMLの追加」IdPを選択します。

- SAML IdPの名前を入力します(例:

ADFS_IdP)。「次へ」を選択します。 - 「IdPメタデータの入力」を選択します。

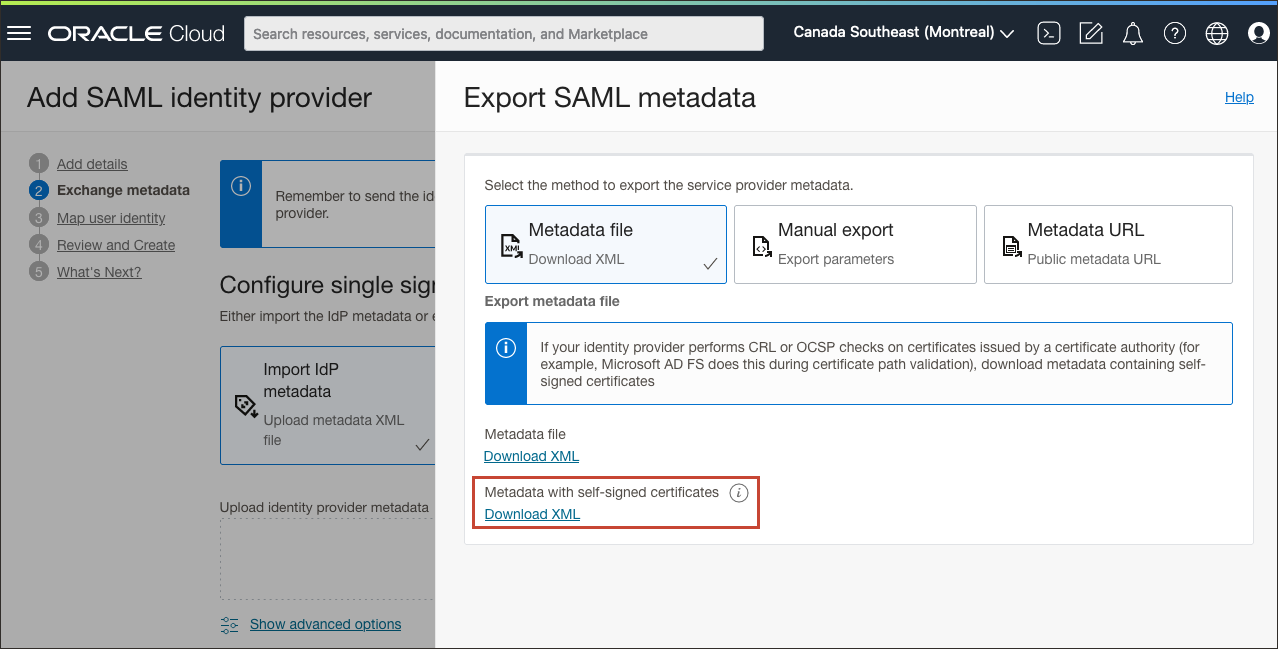

- 「SAMLメタデータのエクスポート」を選択して、OCI IAMサービス・プロバイダ(SP)メタデータをダウンロードします。

- 「SAMLメタデータのエクスポート」ページの「自己署名証明書を含むメタデータ」で、「XMLのダウンロード」を選択します。ノート

アイデンティティ・プロバイダがCAによって発行された証明書に対してCRLまたはOCSPチェックを実行する場合は、自己署名証明書でメタデータを使用します。このチュートリアルでは、証明書パスの検証中にADFSがこれを行います。 - ファイルを適切な場所に保存します。

Metadata.xmlファイルを、ADFSが管理されているWindows Serverに転送します。このファイルを使用して、OCI IAMドメインをADFSに登録します。

- 「SAMLメタデータのエクスポート」ページの「自己署名証明書を含むメタデータ」で、「XMLのダウンロード」を選択します。

- SAMLメタデータのエクスポート・ページを閉じます。

- 「IdPメタデータのインポート」を選択し、「アップロード」を選択します。以前にADFSから保存した

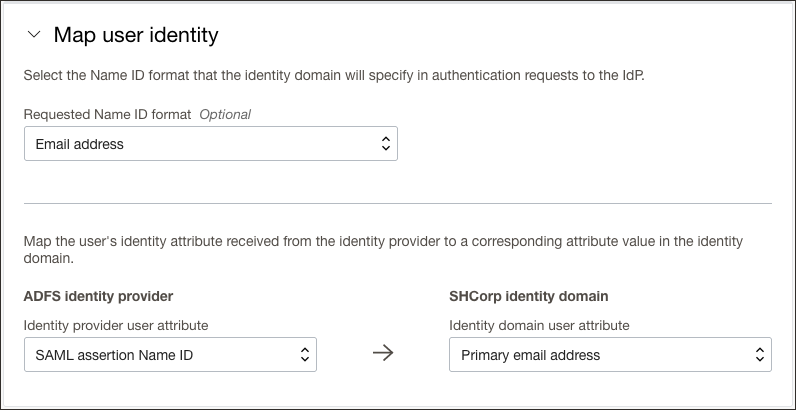

FederationMetadata.xmlファイルを選択し、「開く」、「次へ」の順に選択します。 - マップ・ユーザー・アイデンティティで、次を設定します

- 「リクエストされたNameID形式」で、

Email addressを選択します。 - 「アイデンティティ・プロバイダ・ユーザー属性」で、

SAML assertion Name IDを選択します。 - 「アイデンティティ・ドメイン・ユーザー属性」で、

Primary email addressを選択します。

- 「リクエストされたNameID形式」で、

- 「次へ」を選択します。

- 「確認および作成」で構成を確認し、「作成」IdPを選択します。

- 「アクティブ化」を選択します。

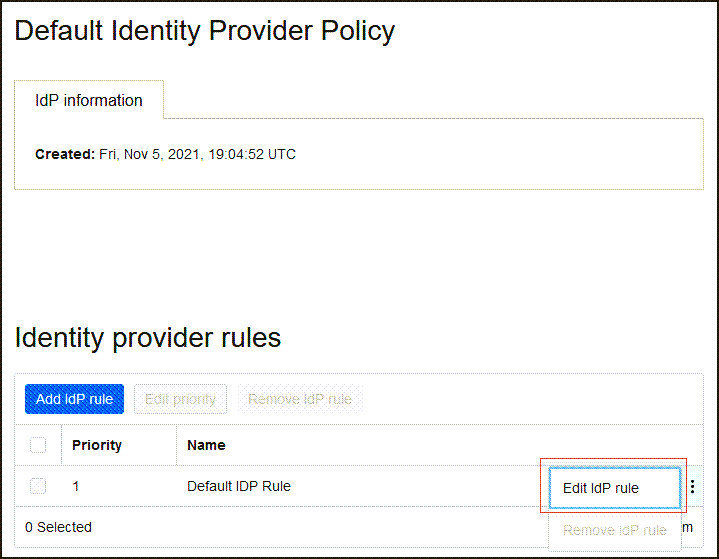

- 「IdPポリシー・ルールに追加」を選択します。ADFS IdPをIdPポリシーに追加すると、これをOCI IAMサインイン画面に表示できます。

-

「デフォルト・アイデンティティ・プロバイダ・ポリシー」を選択して開き、ルールのを選択し、「IdPルールの編集」を選択します。

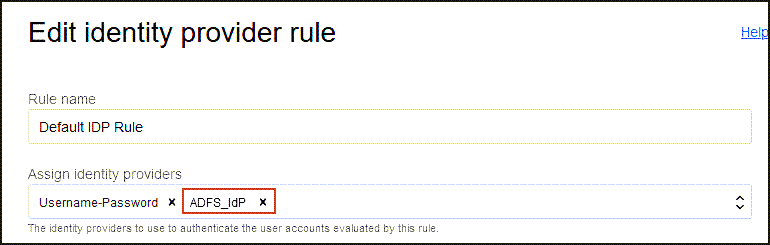

-

「アイデンティティ・プロバイダの割当て」を選択し、ADFS_IdPを選択してリストに追加します。

- 「変更の保存」を選択します。

現在、ADFSはOCI IAMでアイデンティティ・プロバイダとして登録されています。

次に、OCI IAMを信頼できるリライイング・パーティとしてADFSに登録します。

まず、OCI IAMをリライイング・パーティとしてADFSに登録します。次に、リライイング・パーティとしてOCI IAMの請求ルールを構成します。

リライイング・パーティの登録

- ADFS管理ユーティリティを開きます。たとえば、Windows 2016 Server Managerユーティリティで、「ツール」を選択し、「Microsoft Active Directory Federation Services Management」を選択します。

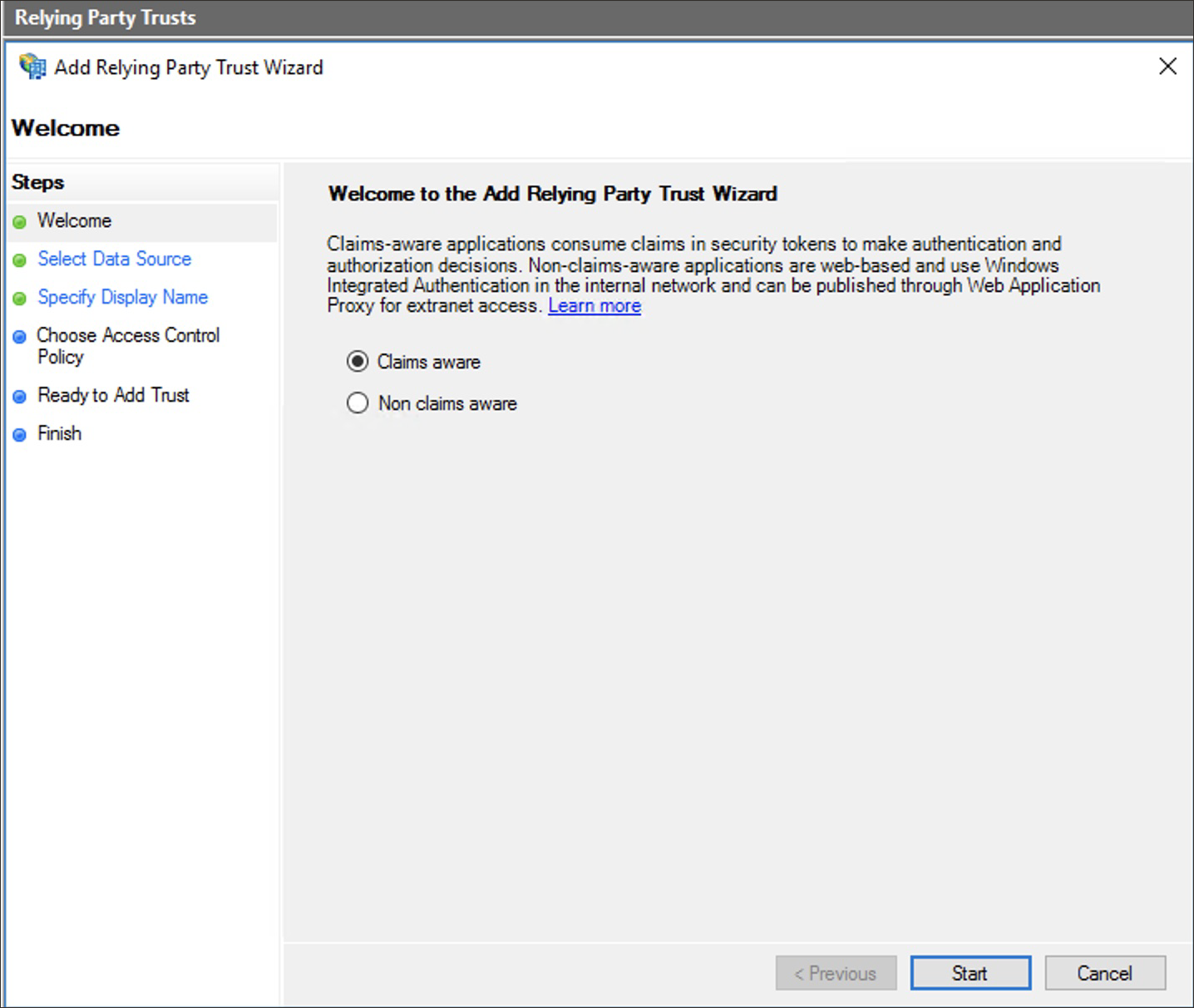

- 「処理」を選択し、「リライイング・パーティ信頼の追加」を選択します。

-

「リライイング・パーティ信頼の追加」ウィザード・ウィンドウで、「開始」を選択します。

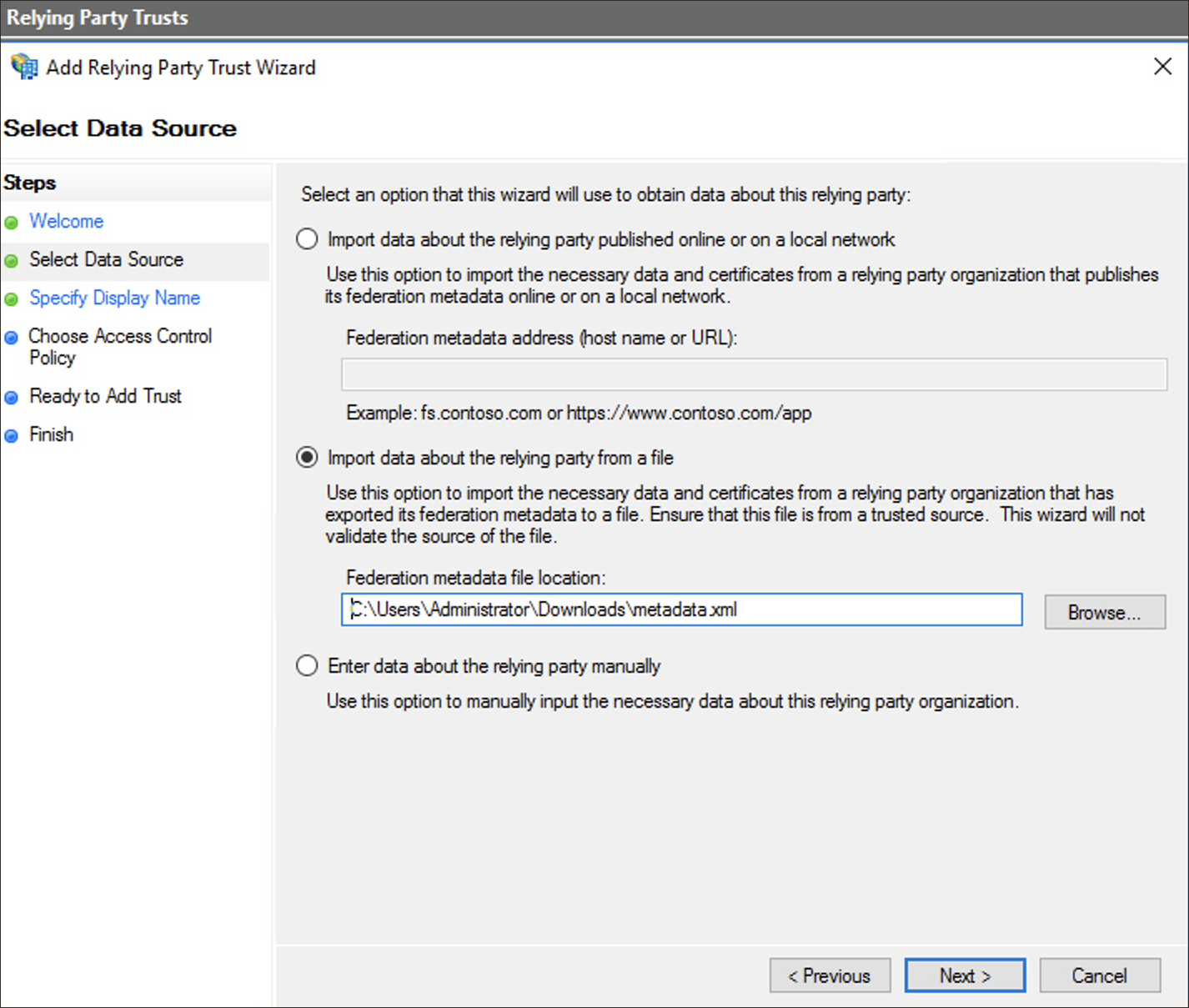

-

ファイルからリライイング・パーティに関するデータのインポートを選択し、「参照」を選択します。

- OCI IAMから以前にダウンロードした

Metadata.xmlを選択し、「次へ」を選択します。 -

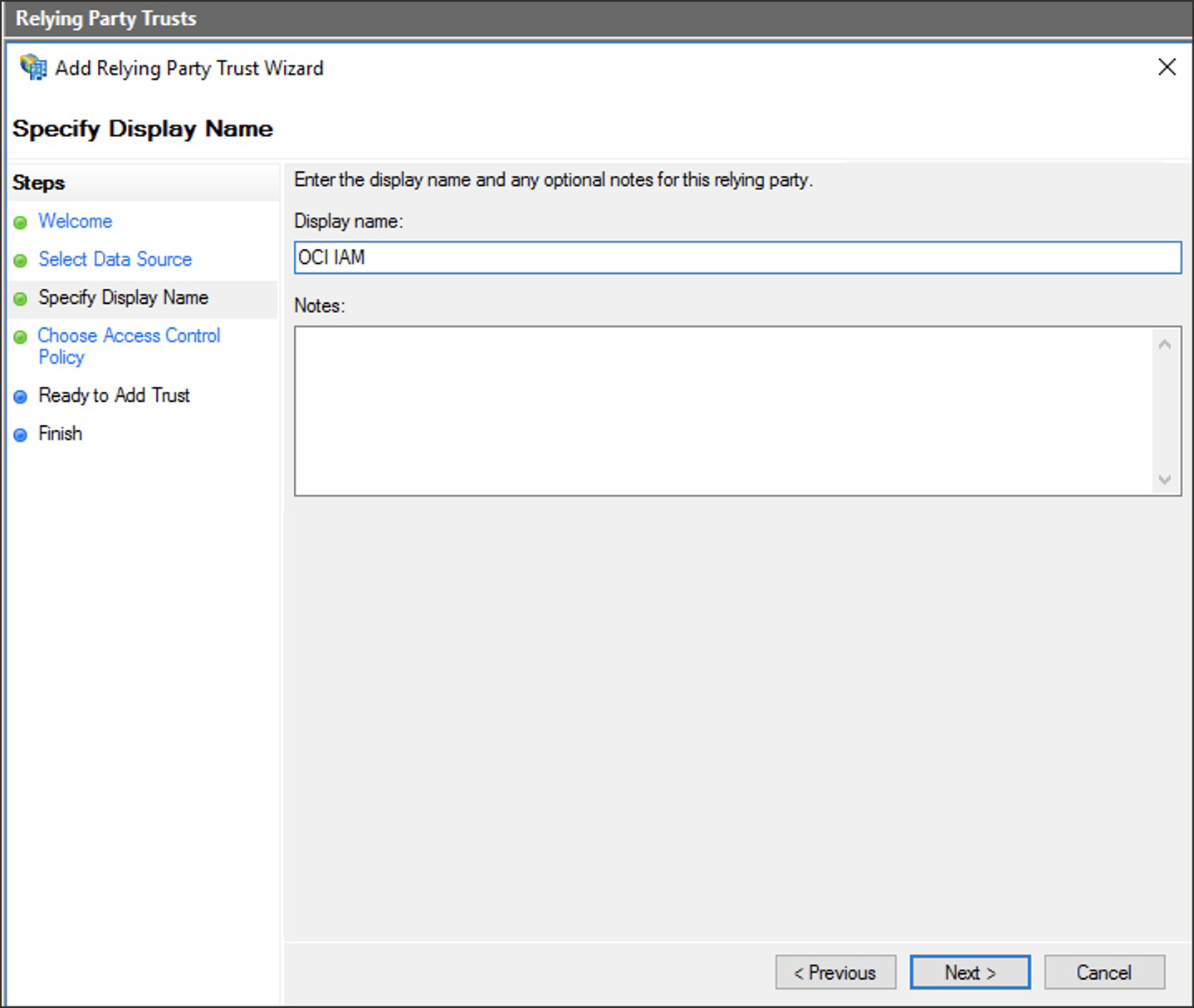

表示名(

OCI IAMなど)を入力し、オプションで「ノート」に説明を入力します。「次へ」を選択します。 -

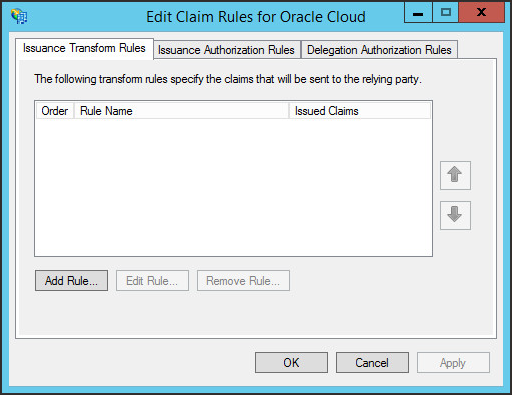

「終了」ステップに達するまでデフォルト・オプションを続行し、「閉じる」を選択します。「要求ルールの編集」ウィンドウが開きます。

要求ルールの構成

要求ルールは、認証の成功後にADFSからOCI IAMに送信されるサインイン・ユーザーに関する情報を定義します。ここでは、リライイング・パーティとして機能するOCI IAMの2つの要求ルールを定義します。

- 電子メール: このルールは、ユーザーの電子メール・アドレスがSAMLアサーションのOCI IAMに送信されることを示します。

-

Name ID: このルールは、SAMLアサーションのサブジェクト

NameID要素で、電子メール・ルールの結果がOCI IAMに送信されることを示します。

- 「要求ルールの編集」ウィンドウで、「ルールの追加」を選択します。

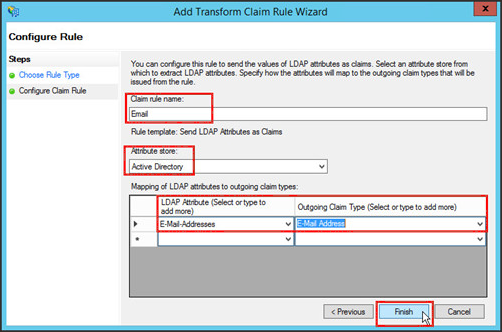

- 要求ルール・テンプレートとして「LDAP属性を要求として送信」を選択し、「次へ」を選択します。

- 「ルール・タイプの選択」ページで、Eメール・ルールについて次の情報を指定します。

-

請求ルール名:

Email -

属性ストア:

Active Directory -

送信要求タイプへのLDAP属性のマッピング:

-

LDAP属性:

E-Mail-Addresses -

発信要求タイプ:

E-Mail Address

-

LDAP属性:

-

請求ルール名:

- 「終了」を選択します。

- 「要求ルールの編集」ウィンドウで、「ルールの追加」を選択して2番目の要求ルールを追加します。

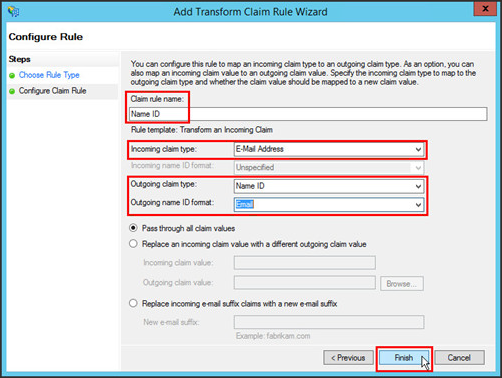

- 要求規則テンプレートとしての「入力方向の要求の変換」を選択し、「次へ」を選択します。

- 「ルール・タイプの選択」ページで、Name IDルールについて次の情報を指定します。

-

要求規則名:

Name ID -

受信要求タイプ:

E-Mail Address -

送信要求タイプ:

Name ID -

送信名IDの形式:

Email

-

要求規則名:

- 「終了」を選択します。

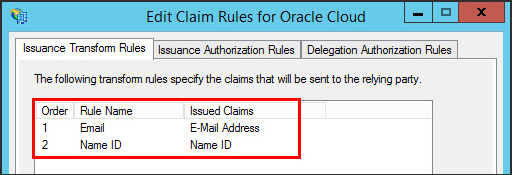

- 「Oracle Cloudの要求ルールの編集」ウィンドウで、Eメール・ルールとName IDルールが作成されていることを確認します。

これで、ADFSおよびOCI IAMにはSSOを確立するための十分な情報があり、統合をテストできます。

このタスクでは、OCI IAMとADFSの間の認証をテストします。認証が成功した場合は、エンド・ユーザーのアイデンティティ・プロバイダを有効にします。

- ブラウザを再起動し、コンソールURLを入力してOCI IAMコンソールにアクセスします:

- クラウド・アカウント名(テナンシ名とも呼ばれる)を入力し、「次へ」を選択します。

- ユーザー名およびパスワードを使用してサインインします。

- ADFS IdPを構成したドメインを選択します。

- 「セキュリティ」、「アイデンティティ・プロバイダ」の順に選択します。

- ADFSのIdPエントリを選択します。

- IdPの詳細ページで、「その他のアクション」を選択し、「ログインのテスト」を選択します。

- 下部までスクロールし、「テスト・ログイン」を選択します。

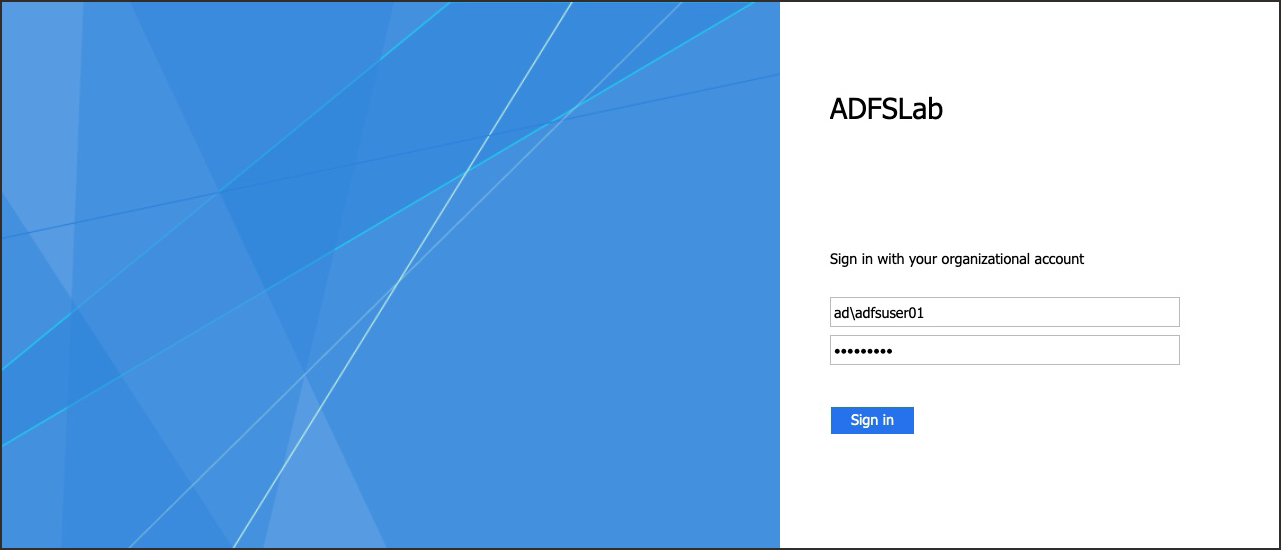

- ADFSサインイン・ページで、ADFSおよびOCI IAMに存在するユーザーでサインインします。

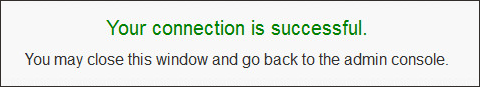

- 確認メッセージ「接続に成功しました。」が表示されます。

完了しました。ADFSとOCI IAMの間のSSOが正常に設定されました。

Oracle製品を使用した開発の詳細を確認するには、次のサイトを参照してください: