ファイアウォールへのネットワーク・トラフィックのルーティング

ネットワーク・トラフィックをファイアウォールにルーティングする方法を示すシナリオ。

このトピックでは、トラフィックをネットワーク・ファイアウォールにルーティングするシナリオを示します。ネットワーク・ルーティングの詳細は、VCNルート表およびVCN内ルーティングを参照してください。

パフォーマンスを向上させるには、ファイアウォール・サブネットにアタッチされたセキュリティ・リストにステートフル・ルールを追加しないこと、またはステートフル・ルールを含むネットワーク・セキュリティ・グループ(NSG)にファイアウォールを含めることを検討してください。

ファイアウォール・サブネットおよびVNICに関連付けられたセキュリティ・リストまたはネットワーク・セキュリティ・グループ(NSG)ルールは、ファイアウォールの前に評価されます。トラフィックを適切に評価できるように、セキュリティ・リストまたはNSGルールによってファイアウォールに入ることを許可してください。

ファイアウォールで使用するポリシーにルールが指定されていない場合、ファイアウォールによってすべてのトラフィックが拒否されます。

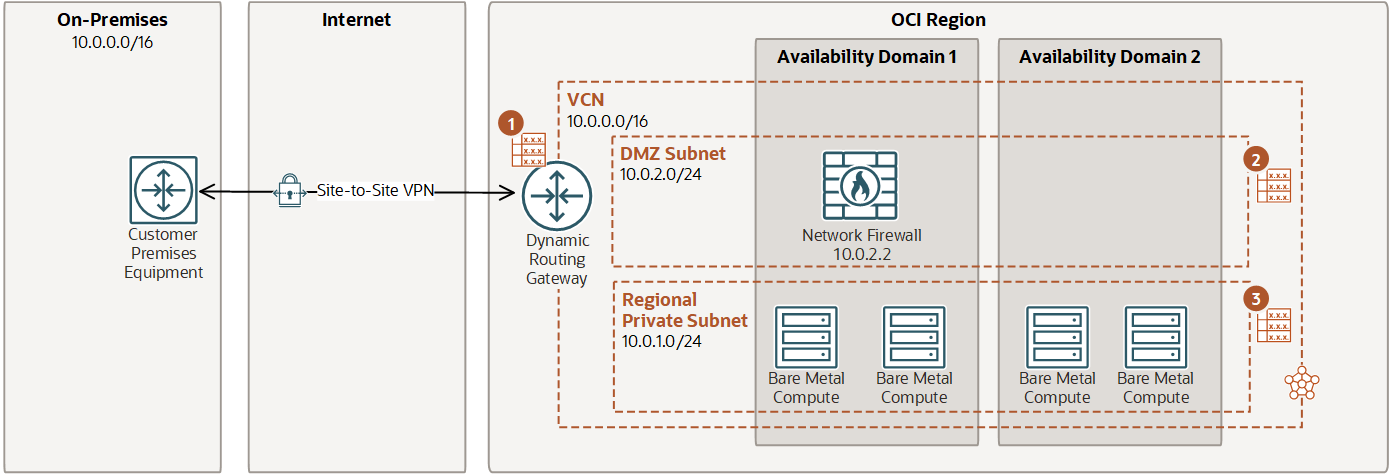

Dynamic Routing Gateway (DRG)を使用して、オンプレミス・ネットワークからVCNへのルーティングを設定する方法の例。

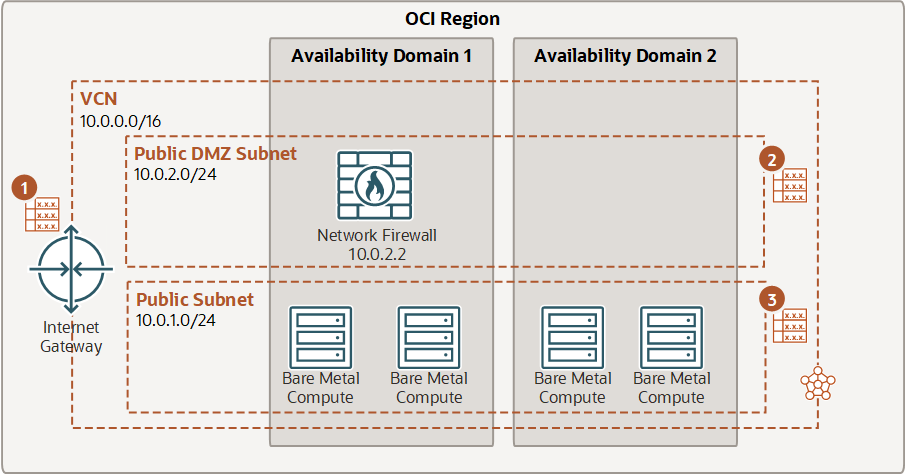

この例では、インターネットからファイアウォールにルーティングが構成されています。トラフィックは、IGWからファイアウォールを介してルーティングされ、次にファイアウォール・サブネットからパブリック・サブネットにルーティングされます。

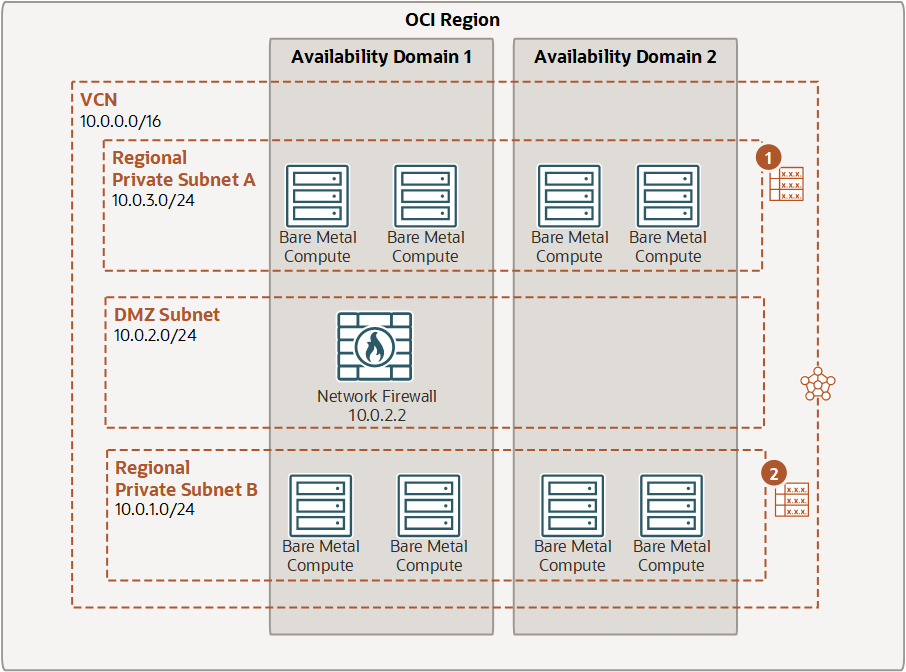

この例では、トラフィックはサブネットAからファイアウォールにルーティングされます。ファイアウォールから、"local" (表示されていない)への暗黙的な10.0.0.0を使用してサブネットBにトラフィックがルーティングされます。