ネットワーク・ファイアウォール・サービスの概要

ネットワーク・ファイアウォール・サービスを使用して、仮想クラウド・ネットワーク(VCNs)の侵入検出と防止を備えたファイアウォールを作成します。

Palo Alto Networks®を搭載したネットワーク・ファイアウォール・サービスでは、クラウド環境(南北)およびサブネット(東西)間のネットワーク・トラフィックを可視化できます。他のセキュリティ・サービスとともにネットワーク・ファイアウォール・サービスを使用して、階層化されたネットワーク・セキュリティ・ソリューションを作成できます。

ファイアウォールは、サブネットに作成する可用性の高いスケーラブルなインスタンスです。ファイアウォールは、ポリシーで定義されたビジネス・ロジックをネットワーク・トラフィックに適用します。VCN内のルーティングを使用して、トラフィックをファイアウォールとの間で転送します。

ネットワーク・ファイアウォール・サービスは、4Gbpsのスループット率を提供します。

セキュリティ機能

- ステートフル・ネットワーク・フィルタ:ソースIP (IPv4およびIPv6)、宛先IP (IPv4およびIPv6)、ポートおよびプロトコルに基づいてネットワーク・トラフィックを許可または拒否するステートフル・ネットワーク・フィルタ・ルールを作成します。

- カスタムURLおよびFQDNフィルタリング:イングレスおよびエグレス・トラフィックを、ワイルドカードおよびカスタムURLを含む指定の完全修飾ドメイン名(FQDN)のリストに制限します。

- Intrusion Detection and Prevention (IDPS):悪意のある活動についてネットワークをモニターします。アクティビティの情報を記録、レポートまたはブロックします。

- SSL検証: TLSで暗号化されたトラフィックを復号化し、ESNIサポートによりセキュリティの脆弱性を検証します。Encrypted Server Name Indication (ESNI)は、TLSハンドシェイク内のServer Name Indication (SNI)を暗号化するTLSv1.3拡張です。

- VCN内サブネット・トラフィック検証:ファイアウォールを介して2つのVCNサブネット間でトラフィックをルーティングします。

- VCN間トラフィック検査: ファイアウォールを介して2つのVCNs間のトラフィックをルーティングします。

- VXLANトラフィック検査: ファイアウォールを介してトラフィックを仮想テスト・アクセス・ポイント(VTAP)にルーティングします。VTAPの詳細は、Virtual Test Access Pointsを参照してください。

ネットワーク・ファイアウォールの一般的なユース・ケース

各シナリオでは、VCN内ルーティングを使用して、トラフィックをファイアウォールにルーティングします。詳細は、VCN内ルーティングに関する項を参照してください。

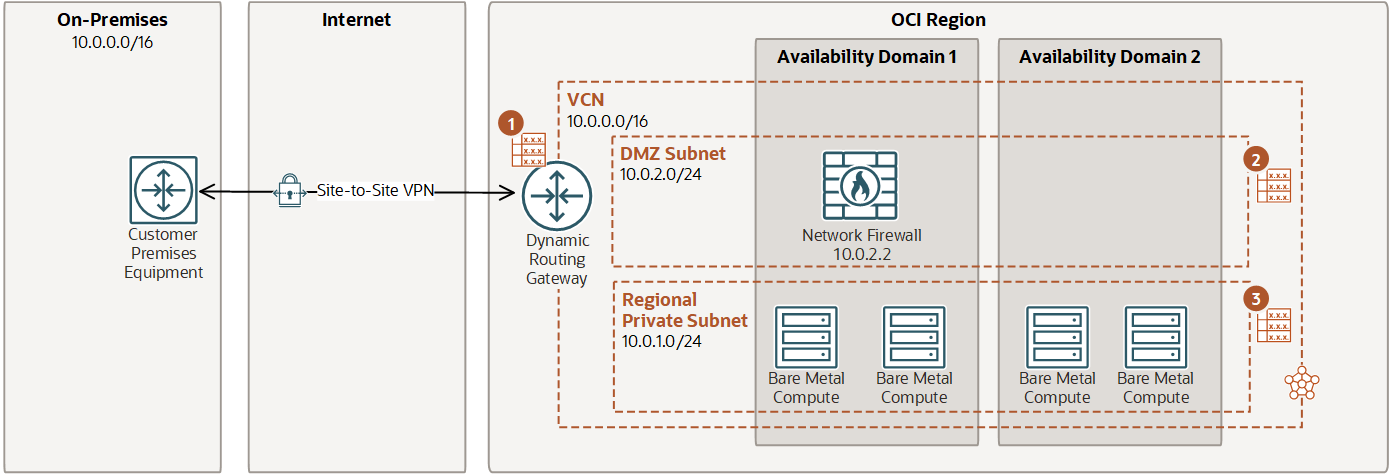

オンプレミス・ネットワークとVCN間のトラフィックの保護

| 宛先CIDR | ルート・ターゲット |

|---|---|

| 0.0.0.0/0 | ネットワーク・ファイアウォール(10.0.2.2) |

| 宛先CIDR | ルート・ターゲット |

|---|---|

| 0.0.0.0/0 | DRG |

| 宛先CIDR | ルート・ターゲット |

|---|---|

| 0.0.0.0/0 | ネットワーク・ファイアウォール(10.0.2.2) |

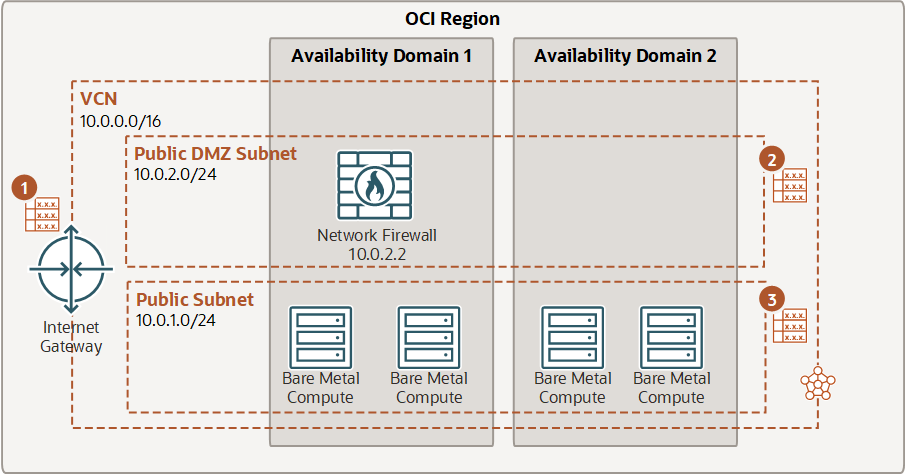

インターネットとVCN間のトラフィックの保護

この例では、インターネットからファイアウォールにルーティングが構成されています。トラフィックは、ファイアウォールを介してインターネット・ゲートウェイ(IGW)からルーティングされ、次にファイアウォール・サブネットからパブリック・サブネットにルーティングされます。

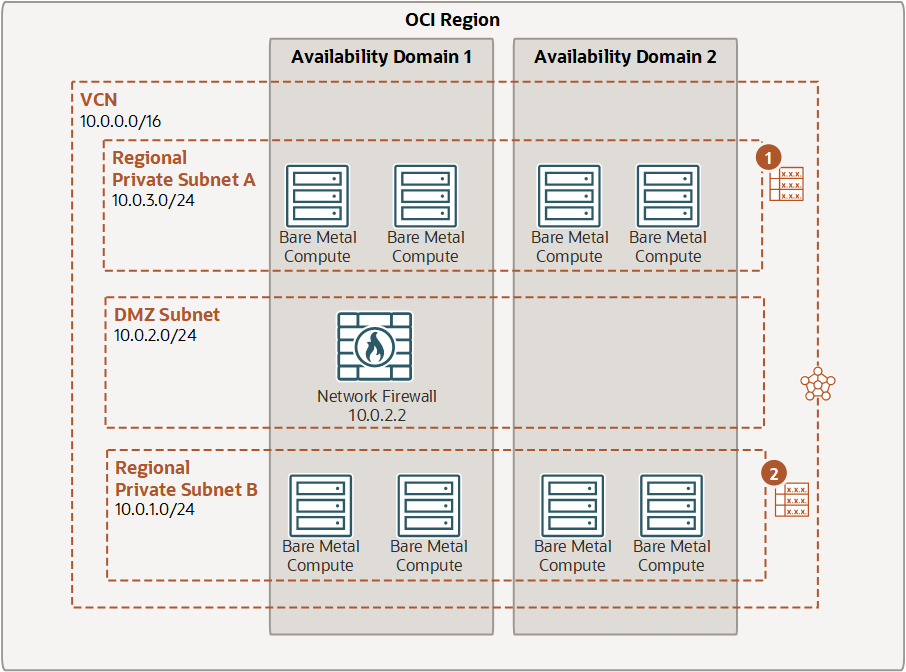

VCN内のサブネット間のトラフィックの保護

この例では、サブネットからファイアウォールにルーティングが構成されています。トラフィックは、サブネットAからファイアウォールを介してルーティングされ、次にファイアウォール・サブネットからサブネットBにルーティングされます。

リージョンおよび可用性ドメイン

すべてのリージョンでネットワーク・ファイアウォール・サービスを使用できます。サポートされているリージョンおよび一般情報のリストは、リージョンおよび可用性ドメインを参照してください。

ファイアウォールを作成する際は、リージョンまたはリージョン内の特定の可用性ドメインにファイアウォールを作成できます。ファイアウォールを作成する場合のデフォルトはリージョナルです。

- リージョナル・ファイアウォール・インスタンスは、リージョン内のすべての可用性ドメインに分散されるため、可用性ドメインに障害が発生するリスクが軽減されます。

- リージョナル・ファイアウォールは高可用性であり、高いフォルト・トレランスを備えています。

- リージョナル・ファイアウォールを使用すると、可用性ドメイン間の待機時間が短くなる場合があります。たとえば、クライアントまたはサーバーがファイアウォール・インスタンスとは異なる可用性ドメインにある場合、ミリ秒単位のレイテンシが発生する可能性があります。クライアントまたはサーバーがファイアウォール・インスタンスと同じ可用性ドメインにある場合、レイテンシはマイクロ秒単位です。

- 可用性ドメイン固有のファイアウォール・インスタンスは、指定された単一の可用性ドメイン内の多くのフォルト・ドメインに分散されます。

- 可用性ドメイン固有のファイアウォールがリージョナル・サブネットから来ている場合、トラフィックのリダイレクションを引き起こす可能性があります。

ネットワーク・ファイアウォールの概念

- ファイアウォール

- ファイアウォールとは、選択したサブネットに存在するリソースで、一連のセキュリティ・ルールに基づいて受信および送信のネットワーク・トラフィックを制御します。トラフィックは、インターネット・ゲートウェイや動的ルーティング・ゲートウェイ(DRG)などのリソースからファイアウォールとの間でルーティングされます。ファイアウォールを作成するには、ファイアウォールにアタッチできるポリシーが少なくとも1つ必要です。このリソースを作成および管理する方法の詳細は、ファイアウォールの作成および管理を参照してください。

- ファイアウォール・ポリシー

- ファイアウォール・ポリシーは、ファイアウォールがネットワーク・トラフィックをどのように検査、許可または拒否するかを制御するルールを含むリソースです。ファイアウォール・ポリシーを1つ以上のファイアウォールに関連付けることができます。このリソースを作成または管理するには、ファイアウォール・ポリシーの作成と管理を参照してください。

- ファイアウォール・ポリシー・コンポーネント

- リスト、シークレット、復号化プロファイルなどのファイアウォール・ポリシー・コンポーネントは、ファイアウォール・ポリシーのルールの作成に役立ちます。ファイアウォール・ポリシー・コンポーネントを作成または管理するには、ファイアウォール・ポリシーの作成および管理を参照してください。

- 可用性ドメイン

- クラウド・リソースをホストする、地理的リージョン内のデータ・センター。詳細は、リージョンおよび可用性ドメインを参照してください。ファイアウォールは、リージョン内の1つの可用性ドメインに存在します。

イベントを使用した自動化の作成

次のステップ

ネットワーク・ファイアウォール・サービスを設定するには、「ネットワーク・ファイアウォール・サービスの設定」を参照してください