アサーション権限付与タイプ

OAuth認可サーバーで直接的なユーザー承認ステップを使用せずに、アサーションと呼ばれる既存の信頼できる関係を使用する場合にこの権限付与タイプを使用します。

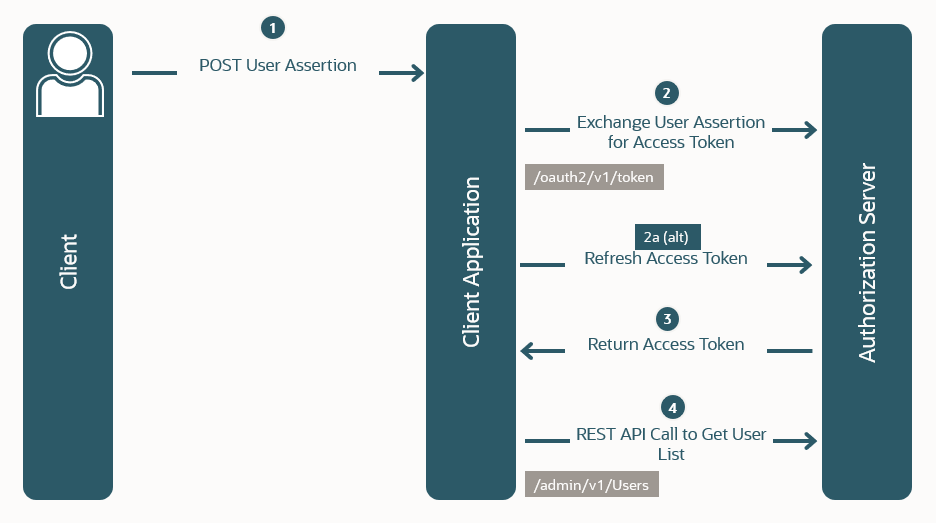

次のダイアグラムに、アサーション権限付与タイプのフローを示します。

このOAuthフローでは、次のようになります。

-

ユーザーは、生成されたユーザー・アサーションを送信して、クライアント・アプリケーションへのアクセスを試みます。ノート

アサーションがどのように取得されるかのプロセスについてはここでは説明しません -

クライアント・アプリケーションは、ユーザー・アサーションまたはサードパーティのユーザー・アサーション、およびクライアント資格証明を指定して、アクセス・トークン(多くの場合、リフレッシュ・トークンとともに)をリクエストします。

-

認可サーバーは、アクセス・トークンをクライアント・アプリケーションに返します。

-

クライアント・アプリケーションは、APIコールでアクセス・トークンを使用して、保護されるデータ(ユーザーのリストなど)を取得します。

| 機能 | 使用可能 |

|---|---|

| クライアント認証が必要 | はい |

| クライアントがユーザー資格証明を認識する必要があります。 | いいえ |

| ブラウザベースのエンド・ユーザーとの対話 ノート:アサーションを生成するプロセスにはユーザーとの対話が必要になる場合があります。 |

いいえ |

| 認証のために外部アイデンティティ・プロバイダの使用が可能 | はい |

| リフレッシュ・トークンを許可 | はい |

| アクセス・トークンがエンド・ユーザーのコンテキスト内 アクセス・トークンはアサーションのサブジェクトのコンテキスト内で、エンド・ユーザー、サービスまたはクライアント自身の場合があります。 |

おそらく |

アサーション権限付与タイプの認可のフローの例を参照してください。

アサーション権限付与タイプの認可フローの例

このフロー例では、Example.comが複数のOracle Cloud PaaSおよびSaaSアプリケーションをサブスクライブしています。Example.comのユーザーは、認可プロセスを通過せずに(委任認可)、Oracle Cloudプロパティにアクセスできることを希望しています。

この例のコマンドでは、URL構造

https://<domainURL>/resource-pathを使用しています。この<domainURL>はIdentity Service URLを示し、リソース・パスはIdentity Service APIを表しています。使用する適切なURL構造の詳細は、「リクエストの送信」を参照してください。-

アプリケーション・タイプとして「モバイル・アプリケーション」を指定します。

-

権限付与タイプとして「Assertion」を選択します。

アサーション権限付与タイプおよび認可フロー・ダイアグラムの詳細は、アサーション権限付与タイプを参照してください。

認可フロー

-

ユーザーはクライアント・アプリケーション(JCSなど)へのアクセスを試みます。

URLには、リクエストされているアクセスのタイプを示す問合せパラメータが含まれます。SAML2アサーションはBase64でエンコードされ、SAMLアサーションの受信者値は次のいずれかである必要があります。

- ユーザー・インタフェースのOAuth設定の「発行者」フィールドの発行者。

- または、

https://<domainURL>/。 - または、検出レスポンスの

secure_saml_sp_sso_endpointの値。

curl -i -H 'Authorization: Basic <base64Encoded clientid:secret>' -H 'Content-Type: application/x-www-form-urlencoded;charset=UTF-8' --request POST https://<domainURL>/oauth2/v1/token -d 'grant_type=password&username=<user-name>&password=<example-password>&scope=<scope value>'リクエストにリフレッシュ・トークンを含む認可ヘッダーを使用したリクエストの例

curl -i -H 'Authorization: Basic <base64Encoded clientid:secret>' -H 'Content-Type: application/x-www-form-urlencoded;charset=UTF-8' --request POST https://<domainURL>/oauth2/v1/token -d 'grant_type=password&username=<user-name>&password=<example-password>&scope=<Resource Server Scope>%20offline_access'JWTクライアント・アサーションを使用したリクエストの例

curl -i -H 'Content-Type: application/x-www-form-urlencoded;charset=UTF-8' --request POST https://<domainURL>/oauth2/v1/token -d 'grant_type=password&username=<user-name>&password=<example-password>&client_id=<client-id>&client_assertion_type=urn%3Aietf%3Aparams%3Aoauth%3Aclient-assertion-type%3Ajwt-bearer&client_assertion=<client-assertion>&scope=<scope value>'リクエストにリフレッシュ・トークンを含むJWTクライアント・アサーションを使用したリクエストの例

curl -i -H 'Content-Type: application/x-www-form-urlencoded;charset=UTF-8' --request POST https://<domainURL>/oauth2/v1/token -d 'grant_type=password&username=<user-name>&password=<example-password>&client_id=<client-id>&client_assertion_type=urn%3Aietf%3Aparams%3Aoauth%3Aclient-assertion-type%3Ajwt-bearer&client_assertion=<client-assertion>&scope=<Resource Server Scope>%20offline_access'mTLSを使用したリクエストの例

secureDomainURLの取得方法については、「アクセス権限タイプ」を参照してください。curl -v \ --cert cert.crt \ --key key.key \ --cacert ca.crt \ --location '<secureDomainURL>/oauth2/v1/token' \ --header 'Authorization: Basic <base64Encoded clientid:secret>' --header 'Content-Type: application/x-www-form-urlencoded' \ --data-urlencode 'grant_type=client_credentials' \ --data-urlencode 'client_id=<client-id>' \ --data-urlencode 'scope=urn:opc:idm:_myscopes_' -

Oracle Web Services Manager (クライアント側)エージェントはクライアント・アプリケーションをインターセプトし、リソース・サーバー(Fusionアプリケーション)に対するREST APIコールを実行してアクセス・トークンを取得します。

-

OAuth認可サーバーは、送信された認可ヘッダーまたはアサーションに基づいてクライアント・アプリケーションを認証し、リクエスト側のクライアント・アプリケーションで付与されたアプリケーション・ロールで示される権限に基づいて適用可能なすべてのスコープを含むアクセス・トークンを返します。

-

ユーザーは、別のOPCアプリケーションからOPCアプリケーションにアクセスできます。