ADFSからOCI IAMへのJITプロビジョニング

このチュートリアルでは、OCIとMicrosoft ADFSの間でJust-In-Time (JIT)プロビジョニングを構成します。ここで、ADFSはIdPとして機能します。

JITプロビジョニングを設定すると、実行時に、ターゲット・システムへのアクセスをリクエストするときと同様に、ターゲット・システムでアイデンティティを作成できるようになります。

このチュートリアルでは、次のステップについて説明します。

- ADFSのリライイング・パーティ構成を更新します。

- JIT用のOCI IAMでADFS IdPを更新します。

- ADFSからOCI IAMにユーザーをプロビジョニングできることをテストします。

ノート

このチュートリアルは、アイデンティティ・ドメインのIAMに固有です。

このチュートリアルは、アイデンティティ・ドメインのIAMに固有です。

始める前に

このチュートリアルを実行するには、次のものが必要です:

- 有料Oracle Cloud Infrastructure (OCI)アカウントまたはOCIトライアル・アカウント。Oracle Cloud Infrastructure Free Tierを参照してください。

- OCI IAMアイデンティティ・ドメインのアイデンティティ・ドメイン管理者ロール。管理者ロールの理解を参照してください。

- ADFSインストール。 ノート

このチュートリアルでは、Microsoft Windows Server 2016 R2に付属しているADFSソフトウェアの使用方法について説明します。 - さらに、次のことを確認する必要があります。

- 同じユーザーがOCIとADFSに存在します。

- ADFSは機能しています。

1.ADFSでの信頼できるリライイング・パーティ構成の更新

- ADFS管理ユーティリティを開きます。たとえば、Windows 2016 Server Managerユーティリティで、「ツール」を選択し、「Microsoft Active Directory Federation Services Management」を選択します。

- 「ADFS」で、「リライイング・パーティ信頼」を選択します。

- チュートリアルOCIとADFS間のSSOで、以前にOCI用に構成したリライイング・パーティイング・トラスト(

OCI IAM)を右クリックします。 - 「請求発行ポリシーの編集」を選択します。

- Eメール要求を編集して、「名」、「姓」および「グループ」の3つの要求ルールを追加します。

「名」属性:

- LDAP属性:

Given-Name - 送信要求タイプ:

Given Name

「姓」属性:

- LDAP属性:

Surname - 送信クレーム・タイプ:

Surname

グループ属性

- LDAP属性:

Token-Groups - Unqualified Names - 送信クレーム・タイプ:

Group

- LDAP属性:

- ルール・ページで「OK」を選択し、再度「OK」を選択します。

ビジネス要件にあわせて属性を追加できますが、このチュートリアルで必要なのはこれらの属性のみです。

2.OCI IAMでのADFS IdPの更新

OCI IAMコンソールで、JITのADFS IdPを構成します。

-

サポートされているブラウザを開き、コンソールURLを入力します:

- 「クラウド・アカウント名」(テナンシ名とも呼ばれる)を入力し、「次」を選択します。

- SSOの構成に使用するアイデンティティ・ドメインを選択します。

- ユーザー名およびパスワードを使用してサインインします。

- ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。

- 「アイデンティティ」で、「ドメイン」を選択します。

- チュートリアル「OCIとADFS間のSSO」のステップ1で、ADFSをIdPとしてすでに構成したアイデンティティ・ドメインを選択します。

- 左側のメニューから「セキュリティ」を選択し、「アイデンティティ・プロバイダ」を選択します。

- ADFS IdPを選択します。

- ADFSのIdPページで、「JITの構成」を選択します。

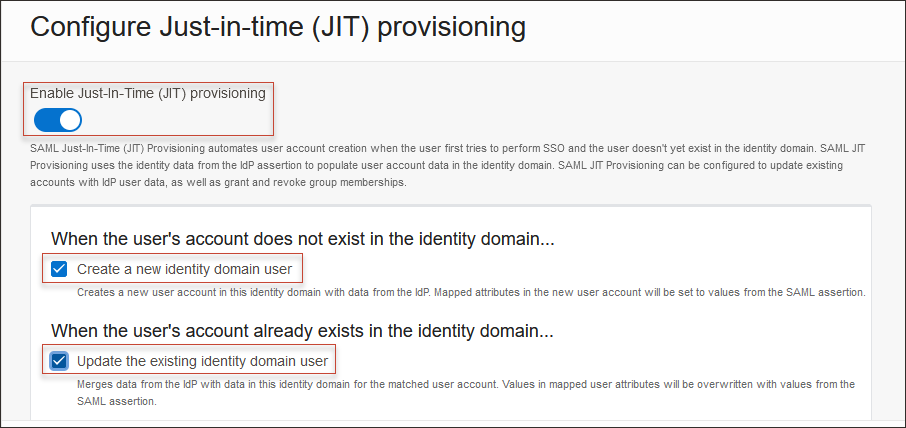

- Just-in-time (JIT)プロビジョニングの構成ページで、次の手順を実行します。

- 「Just-In-Time (JIT)プロビジョニングの有効化」を選択します。

- 「新規アイデンティティ・ドメイン・ユーザーの作成」を選択します。

- 「既存のアイデンティティ・ドメイン・ユーザーの更新」を選択します。

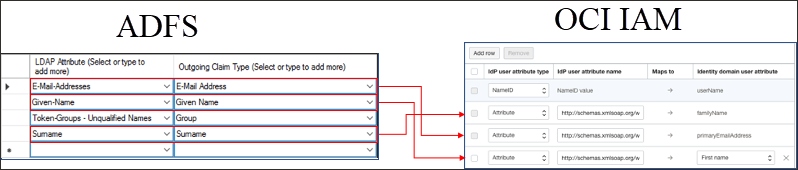

- 「ユーザー属性のマップ」で、次の手順を実行します。

NameIDの最初の行は変更しないままにします。- その他の属性については、「IdPユーザー属性」で

Attributeを選択します。 - 次のようにIdPユーザー属性名を指定します。

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- 「行の追加」を選択します。

- 「IdPユーザー属性」で、

Attributeを選択します。 - IdPユーザー属性名に、

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennameと入力します。

- 「IdPユーザー属性」で、

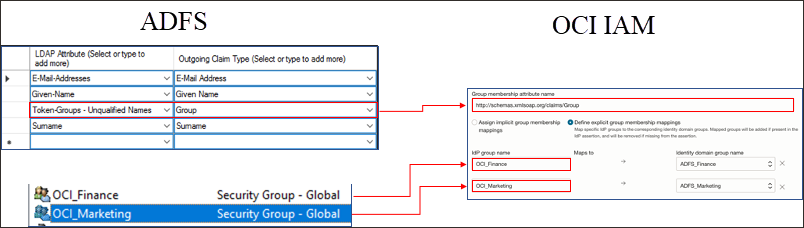

- 「グループ・マッピングの割当て」を選択します。

- 「グループ・メンバーシップ属性名」を入力します。

http://schemas.xmlsoap.org/claims/Groupを使用します。 - 「明示的なグループ・メンバーシップ・マッピングの定義」を選択します。

- 「IdPグループ名はアイデンティティ・ドメイン・グループ名にマップされます」で、次を実行します:

- IdPグループ名に、ADFSによって送信されるSAMLアサーションに存在する、ADFS内のグループの名前を指定します。

- アイデンティティ・ドメイン・グループ名で、OCI IAMで、ADFSの対応するグループにマップするOCI IAMのグループを選択します。

- 「割当てルール」で、次を選択します:

- グループ・メンバーシップを割り当てる場合: 既存のグループ・メンバーシップとマージ

- グループが見つからない場合: 欠落しているグループを無視

ノート

組織の要件に基づいてオプションを選択します。 - 「Save changes」を選択します。

3.ADFSとOCI間のJITプロビジョニングのテスト

この項では、JITプロビジョニングがADFSとOCI IAMの間で機能することをテストできます

- ADFSで、OCI IAMに存在しないユーザーをADFSに作成します。

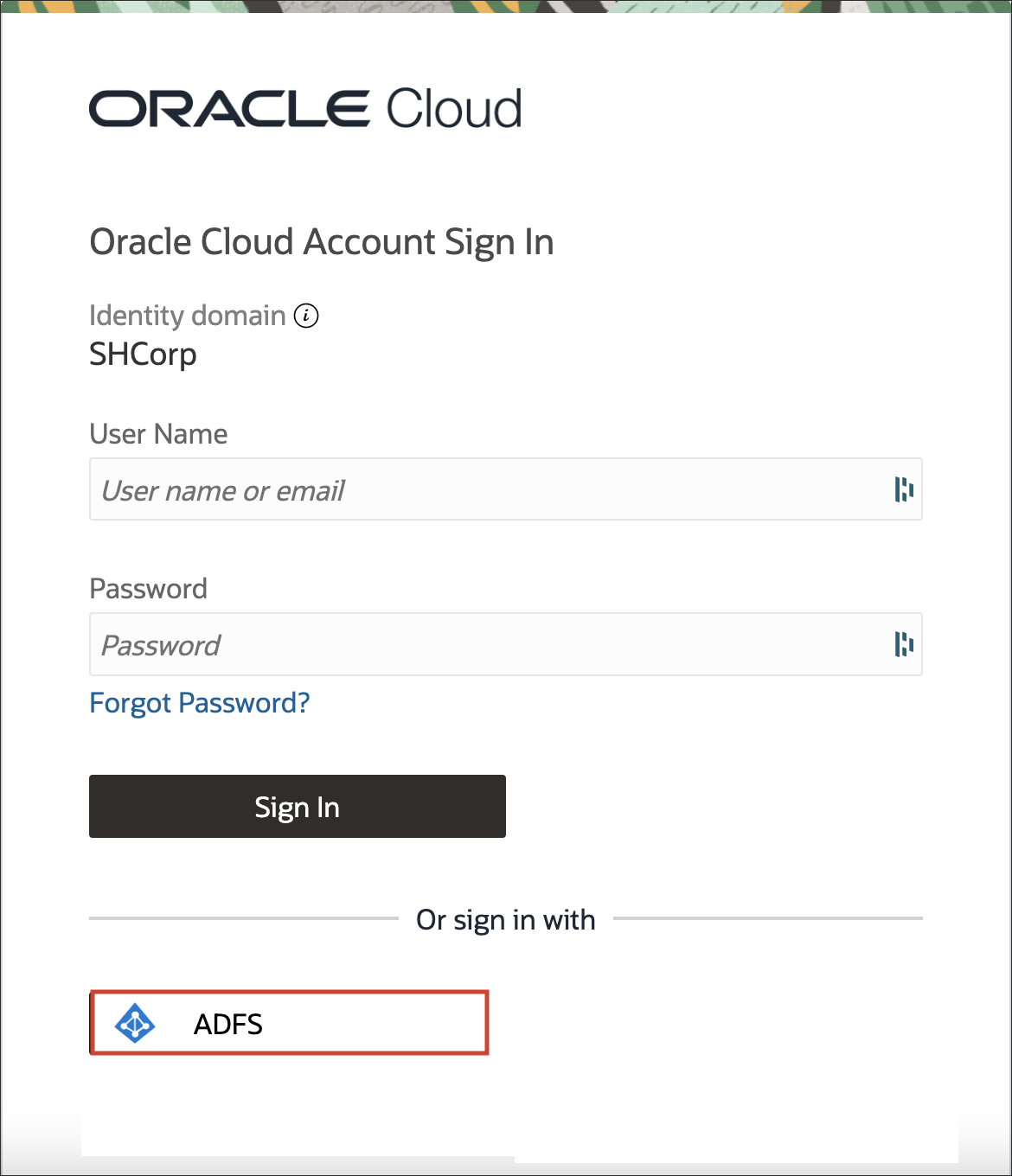

- ブラウザを再起動し、コンソールURLを入力してOCIコンソールにアクセスします:

cloud.oracle.com - クラウド・アカウント名(テナンシ名とも呼ばれる)を入力し、「次へ」を選択します。

- JIT構成が有効になっているアイデンティティ・ドメインを選択します。

- サインイン・オプションから、「ADFS」を選択します。

- ADFSログイン・ページで、新しく作成したユーザーの資格証明を指定します。

- 認証に成功すると、OCI IAMでユーザーのアカウントが作成され、ユーザーがOCIコンソールにサインインします。

OCIドメインの新しいユーザーを表示して、入力したアイデンティティ属性およびグループ・メンバーシップが同じであることを確認できます。

次の手順

完了しました。ADFSとOCI IAMの間でJITプロビジョニングを正常に設定しました。

Oracle製品を使用した開発の詳細を確認するには、次のサイトを参照してください: