Entra IDからOCI IAMへのJITプロビジョニング

このチュートリアルでは、IdPとしてEntra IDを使用して、OCIコンソールとEntra IDの間のジャストインタイム(JIT)プロビジョニングを構成します。

JITプロビジョニングを設定すると、実行時に、ターゲット・システムへのアクセスをリクエストするときと同様に、ターゲット・システムでアイデンティティを作成できるようになります。

このチュートリアルでは、次のステップについて説明します。

- JIT用のOCI IAMでEntra ID IdPを構成します。

- Entra IDのOCI IAMアプリケーション構成を更新します。

- Entra IDからOCI IAMにプロビジョニングできることをテストします。

このチュートリアルは、アイデンティティ・ドメインのIAMに固有です。

このチュートリアルを実行するには、次のものが必要です:

-

有料Oracle Cloud Infrastructure (OCI)アカウントまたはOCIトライアル・アカウント。Oracle Cloud Infrastructure Free Tierを参照してください。

- OCI IAMアイデンティティ・ドメインのアイデンティティ・ドメイン管理者ロール。管理者ロールの理解を参照してください。

- 次のいずれかのEntra IDロールを持つEntra IDアカウント:

- グローバル管理者

- クラウド・アプリケーション管理者

- アプリケーション管理者

さらに、チュートリアル「OCIとMicrosoft Entra ID間のSSO」を完了し、JITプロビジョニングに使用するグループのオブジェクトIDを収集する必要があります。

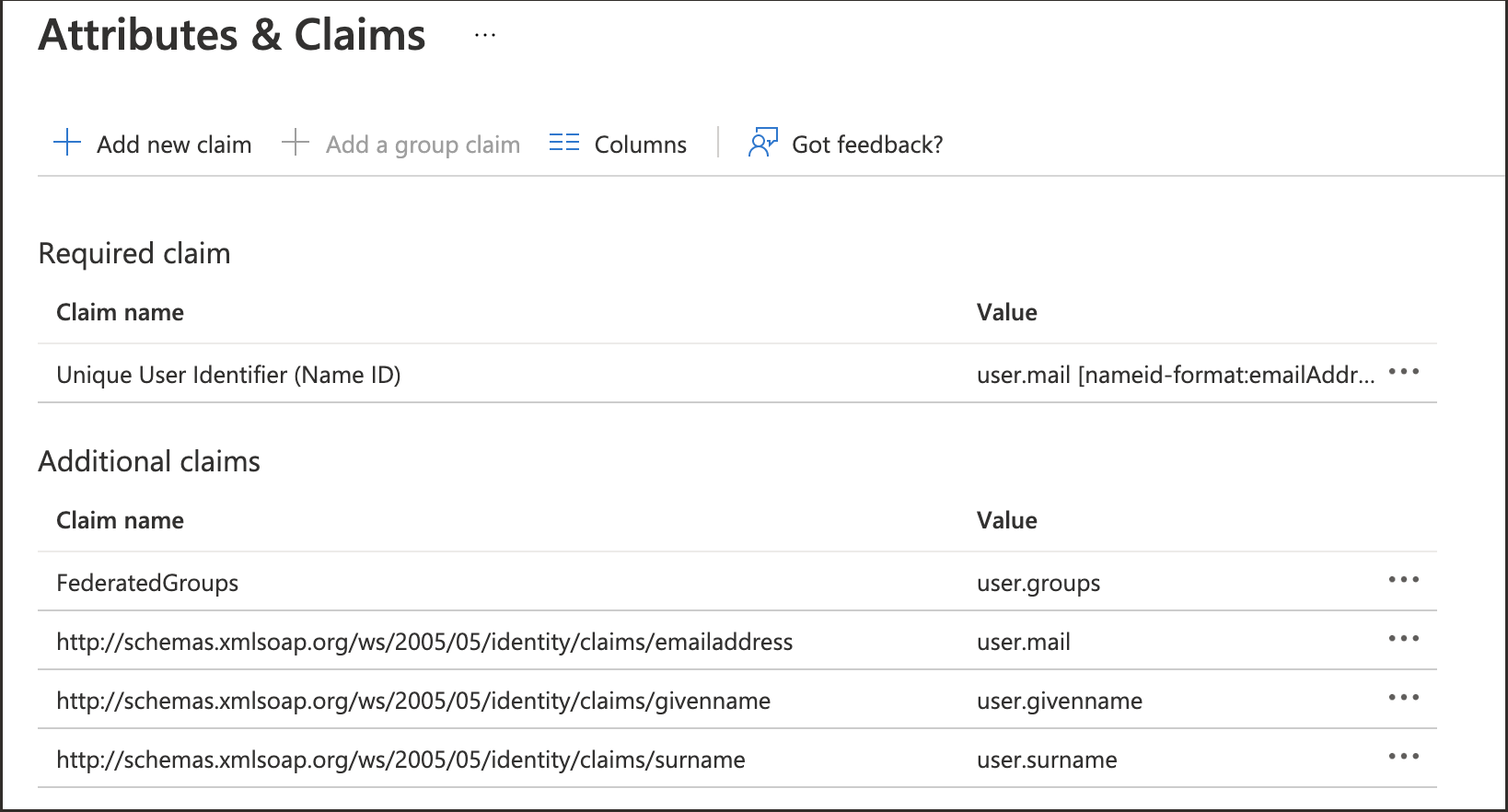

JITプロビジョニングが機能するには、適切で必須のSAML属性を構成する必要があります。この属性は、Entra IDによってSAMLアサーションでOCI IAMに送信されます。

- ブラウザで、URLを使用してMicrosoft Entra IDにサインインします。

https://entra.microsoft.com - 「エンタープライズ・アプリケーション」に移動します。

- Oracle Cloud Infrastructure Consoleアプリケーションを選択します。

- 左側のメニューで、「シングル・サインオン」を選択します。

- 「属性および要求」セクションで、「編集」を選択します。

- 属性が正しく構成されていることを確認します。

-

NameID -

Email Address -

First Name -

Last Name

新しい請求が必要な場合は、追加してください。

-

- 構成されたすべての要求名をメモします。例

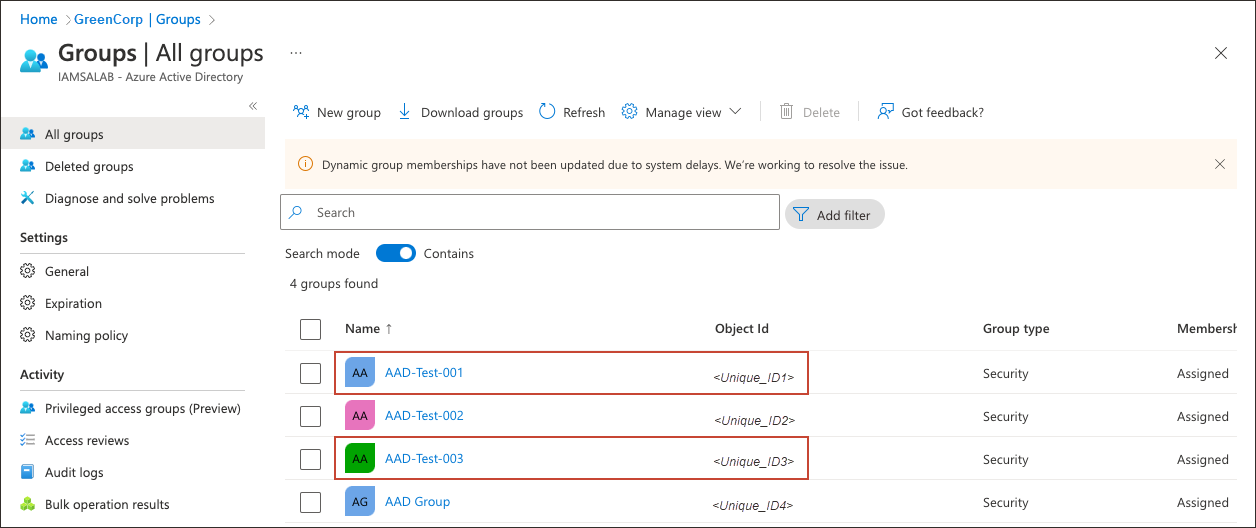

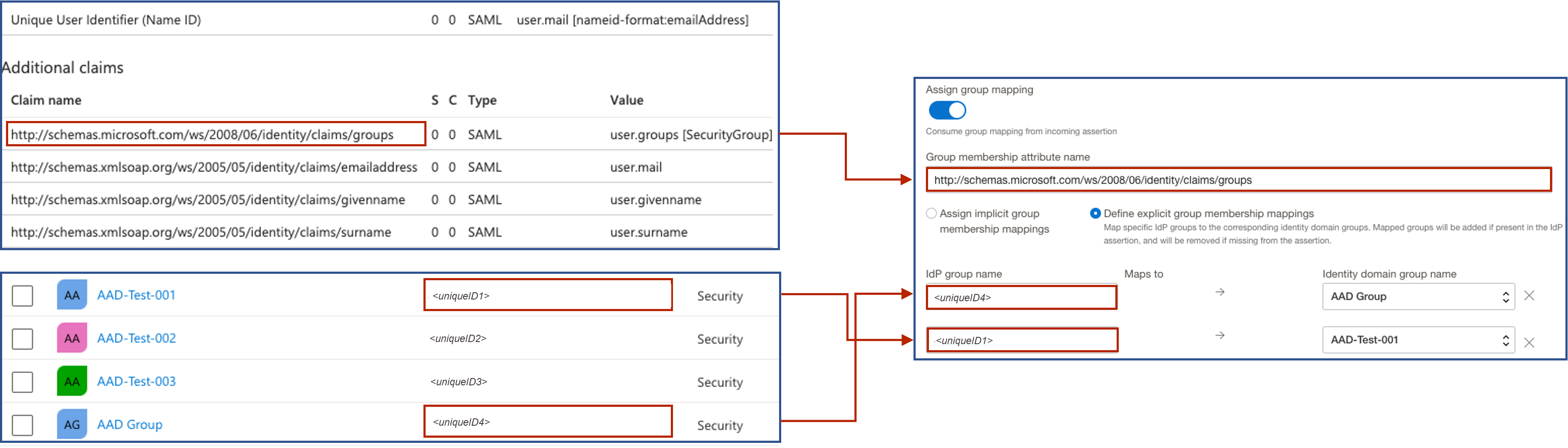

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennameFirst Nameのクレーム名です。 - 「グループ」にナビゲートします。Entra IDで使用可能なすべてのグループが表示されます。

- OCI IAMに送信するためにSAMLを構成するグループのオブジェクトIDを書き留めます。

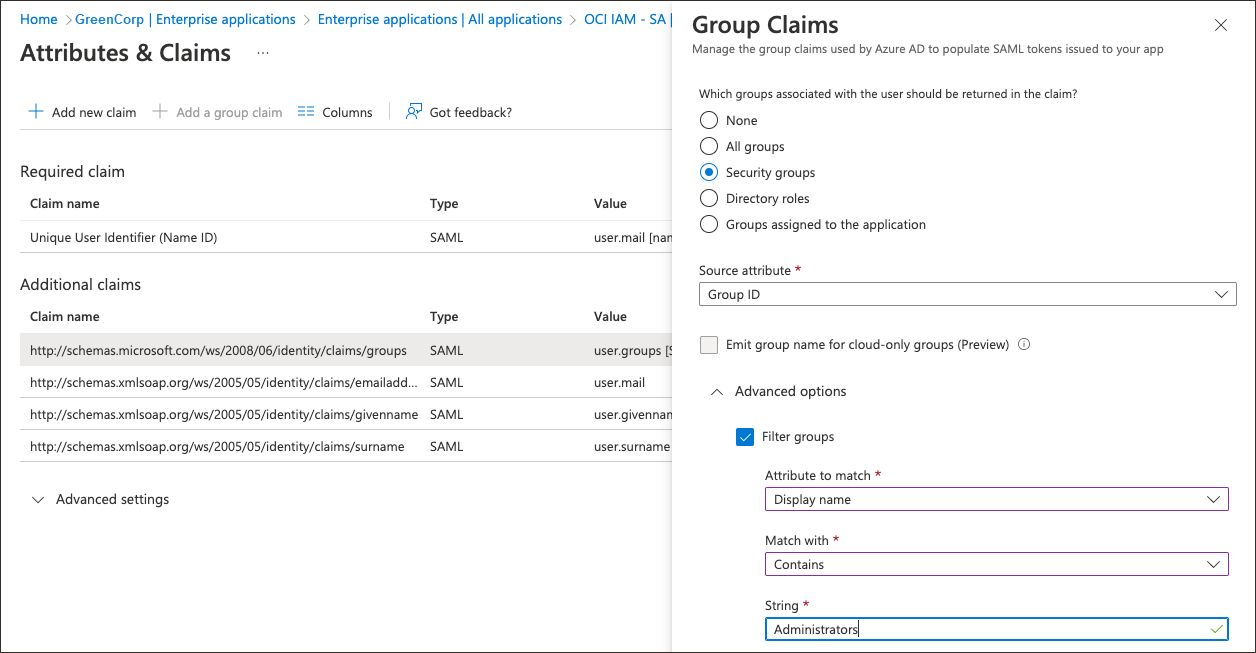

追加Entra ID構成

Entra IDでは、グループ名(sAMAccountName)属性に基づいてグループをフィルタできます。

たとえば、SAMLを使用してAdministratorsグループのみを送信する必要があるとします。

- グループ請求を選択します。

- 「グループ要求」で、「拡張オプション」を展開します。

- 「フィルタ・グループ」を選択します。

- 「照合する属性」で、

Display Nameを選択します。 - 「一致」で、

containsを選択します。 - 「文字列」に、グループの名前(

Administratorsなど)を指定します。

- 「照合する属性」で、

これにより、組織は必要なグループのみをEntra IDからOCI IAMに送信できます。

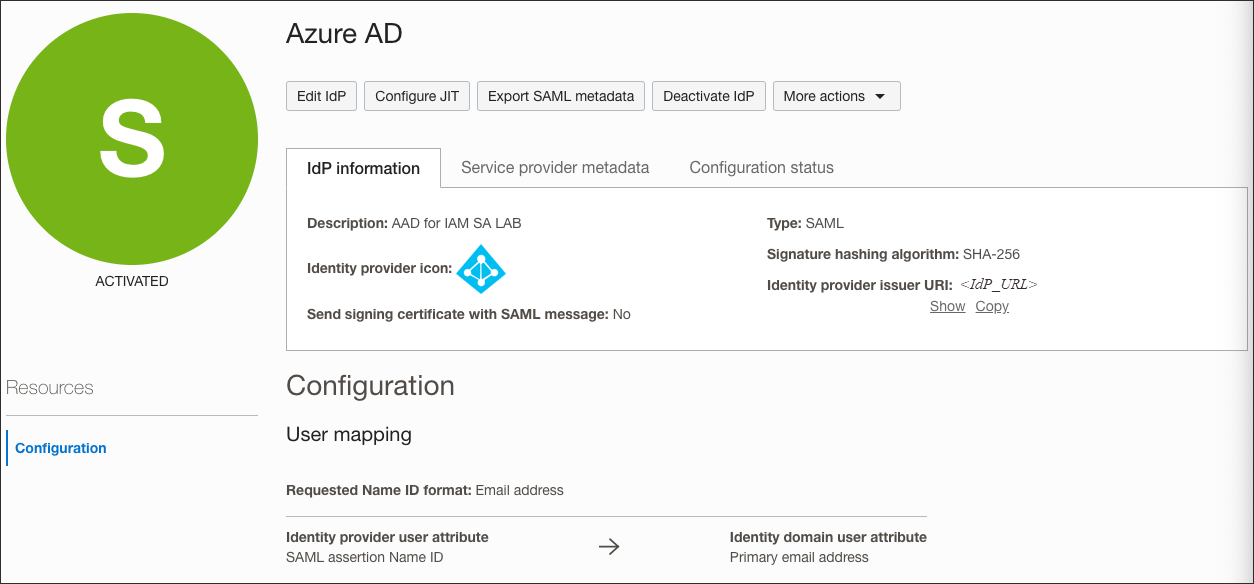

OCI IAMで、JITのEntra ID IdPを更新します。

-

サポートされているブラウザを開き、コンソールURLを入力します:

- 「クラウド・アカウント名」(テナンシ名とも呼ばれる)を入力し、「次」を選択します。

- SSOの構成に使用するアイデンティティ・ドメインを選択します。

- ユーザー名およびパスワードを使用してサインインします。

- ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。

- 「アイデンティティ」で、「ドメイン」を選択します。

- Entra IDをIdPとしてすでに構成しているアイデンティティ・ドメインを選択します。

- 左側のメニューから「セキュリティ」を選択し、「アイデンティティ・プロバイダ」を選択します。

- 「Entra ID」IdPを選択します。

- 「Entra ID」IdPページで、「Configure JIT」を選択します。

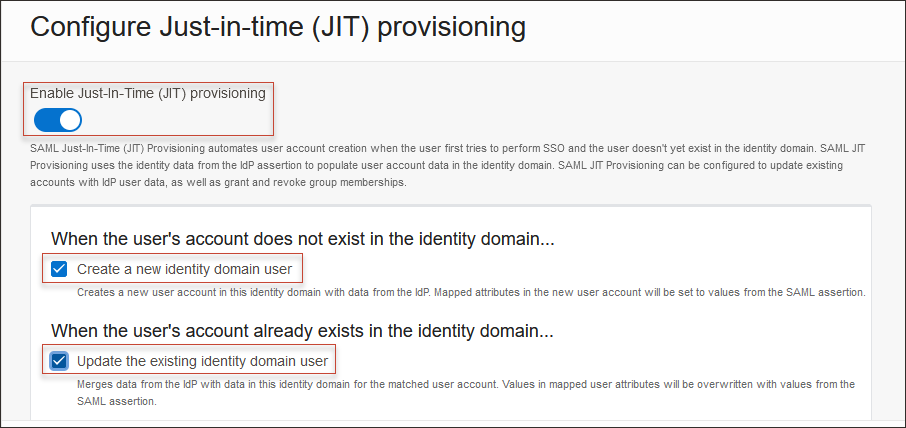

- Just-in-time (JIT)プロビジョニングの構成ページで、次の手順を実行します。

- 「Just-In-Time (JIT)」プロビジョニングを選択します。

- 「新規アイデンティティ・ドメイン・ユーザーの作成」を選択します。

- 「既存のアイデンティティ・ドメイン・ユーザーの更新」を選択します。

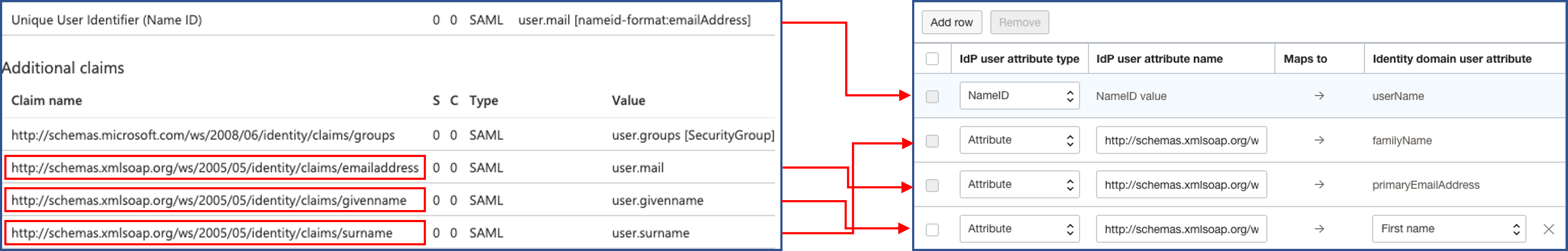

- 「ユーザー属性のマップ」で、次の手順を実行します。

NameIDの最初の行は変更しないままにします。- その他の属性については、「IdPユーザー属性」で

Attributeを選択します。 - 次のようにIdPユーザー属性名を指定します。

- familyName:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname - primaryEmailAddress:

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- familyName:

- 「行の追加」を選択し、

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givennameと入力します。アイデンティティ・ドメインのユーザー属性として、

First nameを選択します。

この図は、OCI IAMのユーザー属性(右側)と、Entra IDとOCI IAM間のユーザー属性のマッピングを示しています。

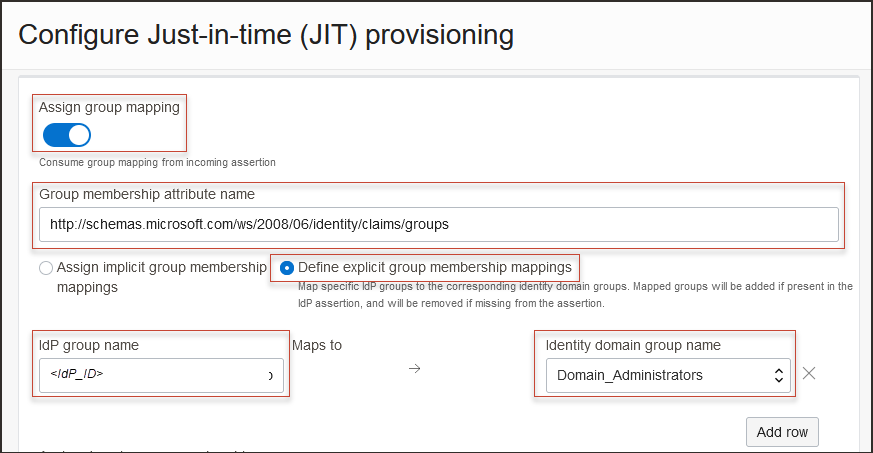

- 「グループ・マッピングの割当て」を選択します。

- 「グループ・メンバーシップ属性名」に

http://schemas.microsoft.com/ws/2008/06/identity/claims/groupsと入力します。 - 「明示的なグループ・メンバーシップ・マッピングの定義」を選択します。

- IdPグループ名で、前のステップのEntra IDにグループのオブジェクトIDを指定します。

- 「アイデンティティ・ドメイン・グループ名」で、Entra IDグループをマップするOCI IAMのグループを選択します。

この図は、OCI IAMのグループ属性(右側)と、Entra IDとOCI IAM間のグループ属性のマッピングを示しています。

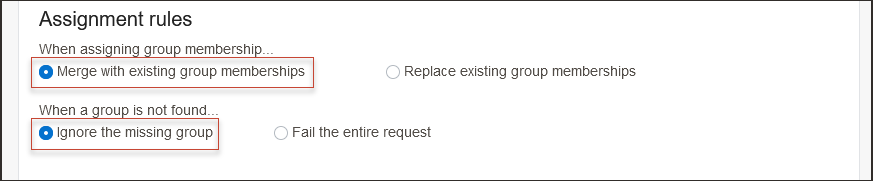

- 「割当ルール」で、次を選択します。

- グループ・メンバーシップを割り当てる場合: 既存グループ・メンバーシップとマージします

- グループが見つからない場合: 欠落しているグループは無視します

ノート

組織の要件に基づいてオプションを選択します。 - 「Save changes」を選択します。

- Entra IDコンソールで、OCI IAMに存在しない電子メールIDを使用して新しいユーザーを作成します。

-

ユーザーを必須グループに割り当てます。

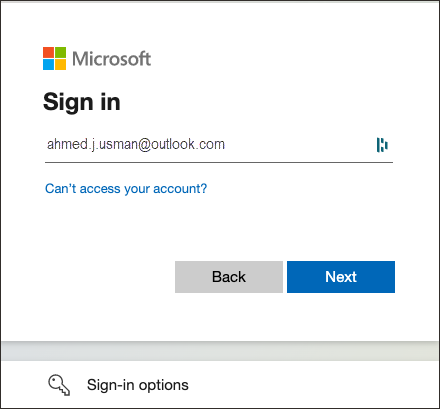

- ブラウザで、OCIコンソールを開きます。

- JIT構成が有効になっているアイデンティティ・ドメインを選択します。

- 「次へ」を選択します。

- サインオン・オプションから、「エントリID」を選択します。

- Microsoftのログイン・ページで、新しく作成したユーザーIDを入力します。

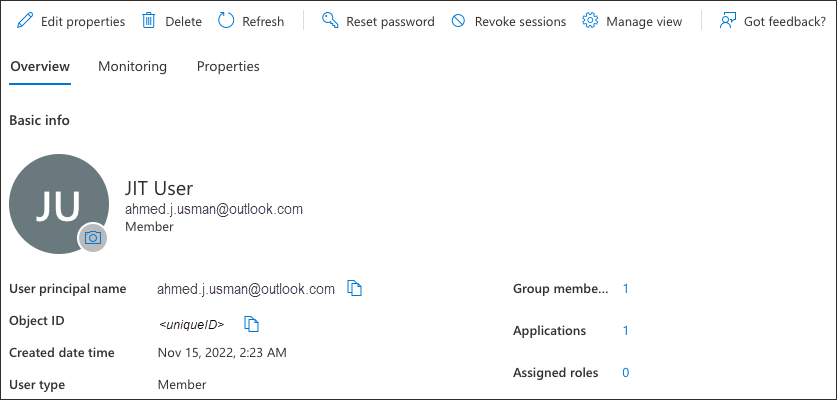

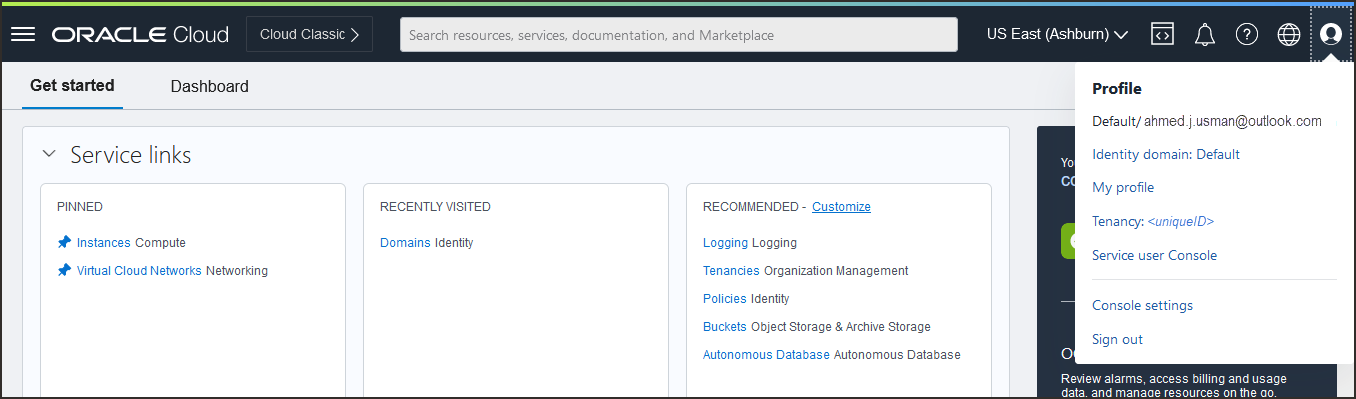

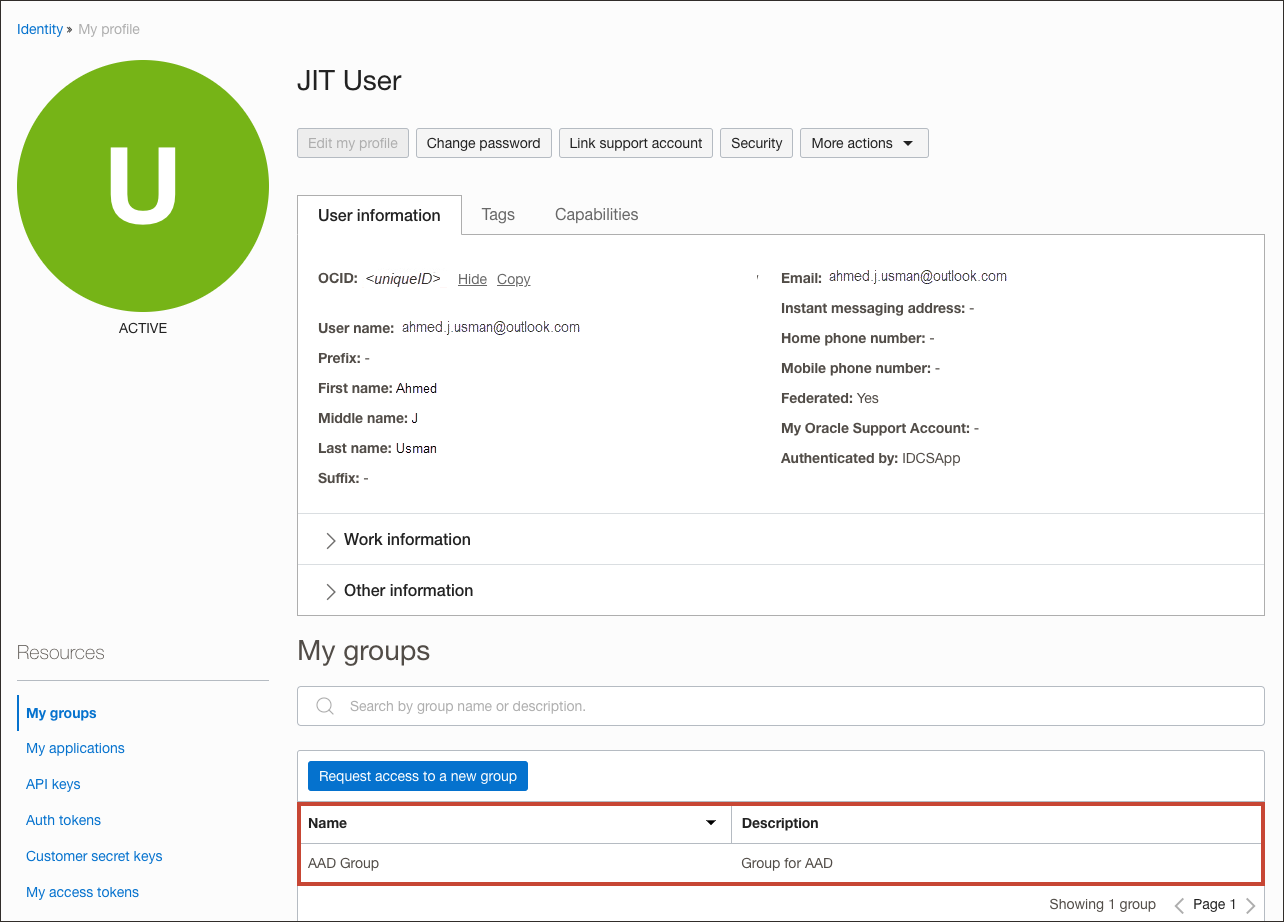

- Microsoftからの認証に成功した場合:

- ユーザー・アカウントはOCI IAMで作成されます。

- ユーザーは、OCIコンソールにログインしています。

-

ナビゲーション・メニューで、「プロファイル」メニュー

を選択し、「ユーザー設定」を選択します。電子メールID、名、姓、関連グループなどのユーザー・プロパティを確認します。

を選択し、「ユーザー設定」を選択します。電子メールID、名、姓、関連グループなどのユーザー・プロパティを確認します。

完了しました。Entra IDとOCI IAMの間のJITプロビジョニングが正常に設定されました。

Oracle製品を使用した開発の詳細を確認するには、次のサイトを参照してください: