OktaからOCI IAMへのJITプロビジョニング

このチュートリアルでは、Oktaをアイデンティティ・プロバイダ(IdP)として使用して、OCIコンソールとOktaの間でJust-In-Time (JIT)プロビジョニングを構成します。

JITプロビジョニングを設定して、ターゲット・システムへのアクセスのリクエスト時にターゲット・システムにアイデンティティを作成できるようにすることができます。これは、すべてのユーザーを事前に作成するよりも簡単に設定できます。

このチュートリアルでは、次のステップについて説明します。

- Oktaによって送信されるSAML属性を構成します。

- OCI IAMでJIT属性を構成します。

- OCI IAMとOkta間のJITプロビジョニングをテストすること。

このチュートリアルは、アイデンティティ・ドメインのあるIAMに固有です。

このチュートリアルを実行するには、次のものが必要です:

-

有料Oracle Cloud Infrastructure (OCI)アカウントまたはトライアル・アカウント。Oracle Cloud Infrastructure Free Tierを参照してください。

- OCI IAMアイデンティティ・ドメインのアイデンティティ・ドメイン管理者ロール。管理者ロールの理解を参照してください。

- 次のいずれかのOktaロールを持つOktaアカウント:

- グローバル管理者

- クラウド・アプリケーション管理者

- アプリケーション管理者

また、チュートリアル「OCIおよびOktaを使用したSSO」を完了し、JITプロビジョニングに使用するグループのオブジェクトIDを収集しておく必要があります。

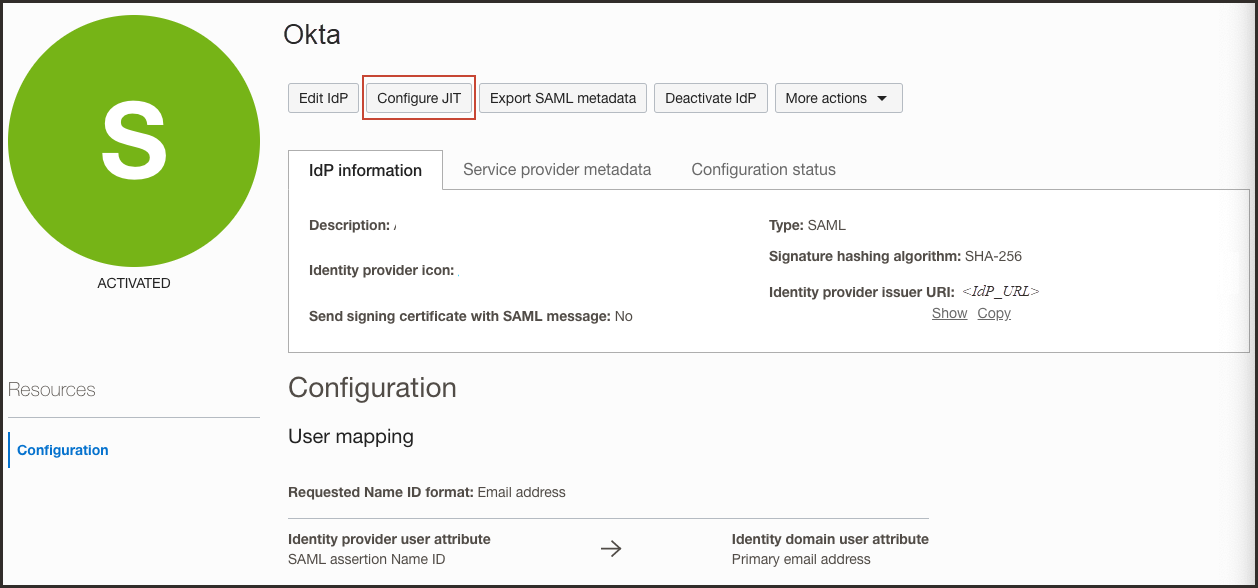

OCI IAMで、JITのOkta IdPを更新します。

-

サポートされているブラウザ を開き、コンソールURLを入力します:

- クラウド・アカウント名(テナンシ名とも呼ばれる)を入力し、「次」を選択します。

- SSOの構成に使用するアイデンティティ・ドメインを選択します。

- ユーザー名とパスワードでサインインします。

- ナビゲーション・メニューを開き、「アイデンティティおよびセキュリティ」を選択します。

- 「アイデンティティ」で、「ドメイン」を選択します。

- OktaをIdPとして構成したアイデンティティ・ドメインを選択します。

- 左側のメニューで「セキュリティ」、「アイデンティティ・プロバイダ」の順に選択します。

- Okta IdPを選択します。

- 「Configure JIT」を選択します。

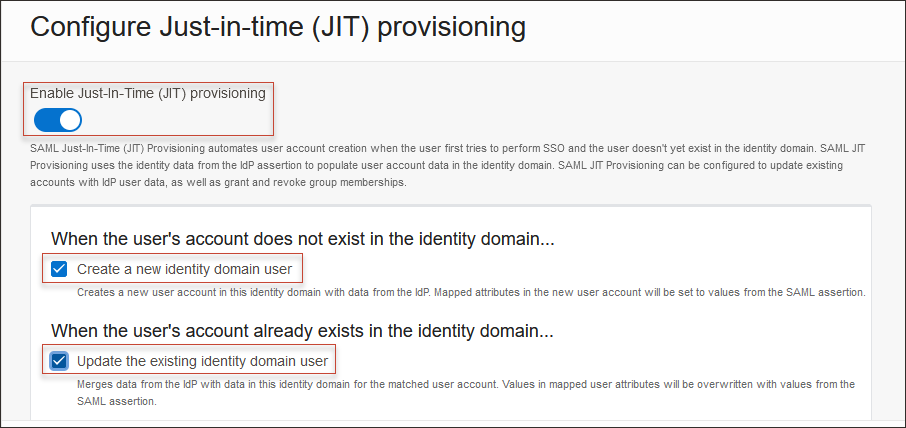

- 「ジャストインタイム(JIT)プロビジョニングの構成」ページで、次の手順を実行します。

- Just-In-Time (JIT)プロビジョニングを選択します。

- 「新しいアイデンティティ・ドメイン・ユーザーの作成」を選択します。

- 「既存のアイデンティティ・ドメイン・ユーザーの更新」を選択します。

- 「ユーザー属性のマップ」で:

NameIDの最初の行は変更しないままにします。- その他の属性については、IdPユーザー属性で

Attributeを選択します。 - IdPユーザー属性名を次のように指定します。

- familyName:

familyName - primaryEmailAddress:

email

- familyName:

- 「行の追加」を選択し、

firstNameと入力します。アイデンティティ・ドメイン・ユーザー属性の場合は、

First nameを選択します。ノート

Oktaからのユーザー・アサーションの一部として送信される追加のユーザー属性を構成した場合は、追加の行を追加して、それらをアイデンティティ・ドメイン・ユーザー属性にマップできます。

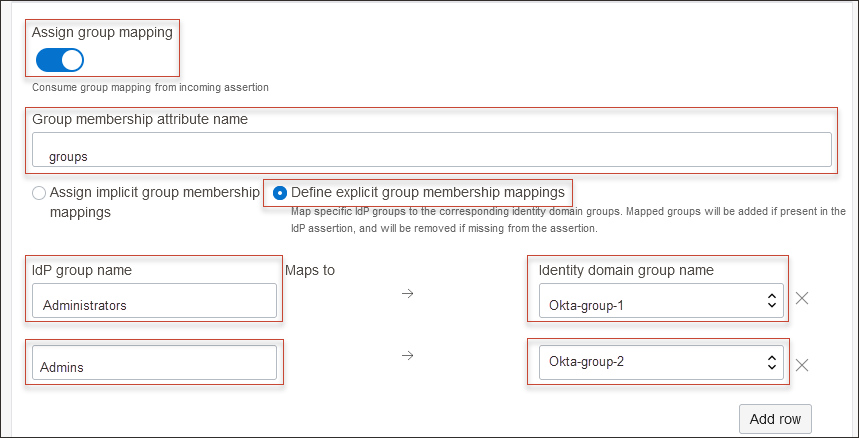

- 「グループ・マッピングの割当て」を選択します。

- グループ・メンバーシップ属性名を入力します。このチュートリアルでは、

groupsを使用します。ノート

グループ・メンバーシップ属性名は次の項で使用するため、ノートにとります。 - 「明示的なグループ・メンバーシップ・マッピングの定義」を選択します。

- IdPグループ名で、アイデンティティ・ドメイン・グループ名にマップします。次の手順を実行します。

- IdP Group nameで、Oktaのグループの名前を指定します。

- アイデンティティ・ドメイン・グループ名で、OktaグループをマップするOCI IAMのグループを選択します。ノート

追加のグループをマップするには、「行の追加」を選択します。この図は、左側のOktaで構成された属性と、右側のOCI IAMにマップされた属性を示しています。

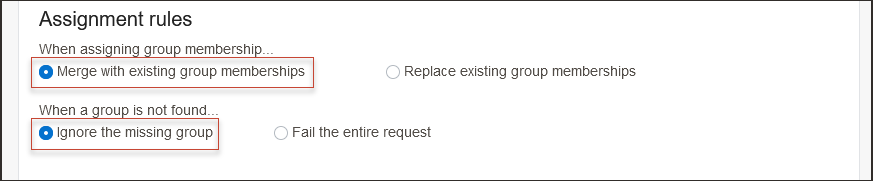

- 「割当ルール」で、次を選択します。

- グループ・メンバーシップを割り当てる場合: 既存のグループ・メンバーシップとマージ

- グループが見つからない場合: Ignore the missing group

ノート

組織の要件に基づいてオプションを選択します。 - 「Save changes」を選択します。

Oktaで、ユーザー属性およびSAMLアサーションのグループ名を送信するようにOCI IAMアプリケーション構成を更新します。

- Oktaで、OCI IAM用に作成したエンタープライズ・アプリケーションで、「サインオン」タブを選択します。

- 「設定」の横にある「編集」を選択します。

- Saml 2.0で、「属性(オプション)」の横にある「>」を選択します。

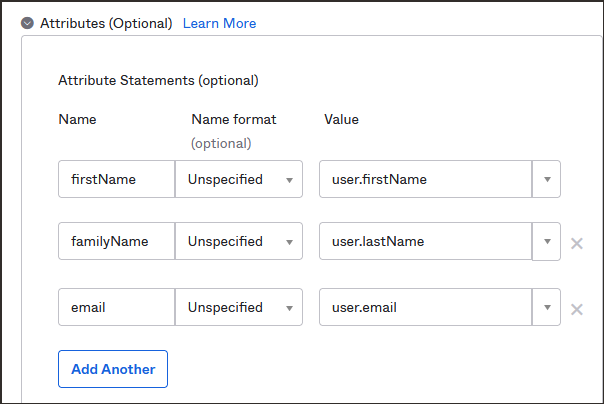

- 次の値を指定します。

名前 名前の書式 値 firstNameUnspecifieduser.firstNamefamilyNameUnspecifieduser.lastNameemailUnspecifieduser.emailビジネス要件にあわせて属性を追加できますが、必要なのはこのチュートリアルのみです。

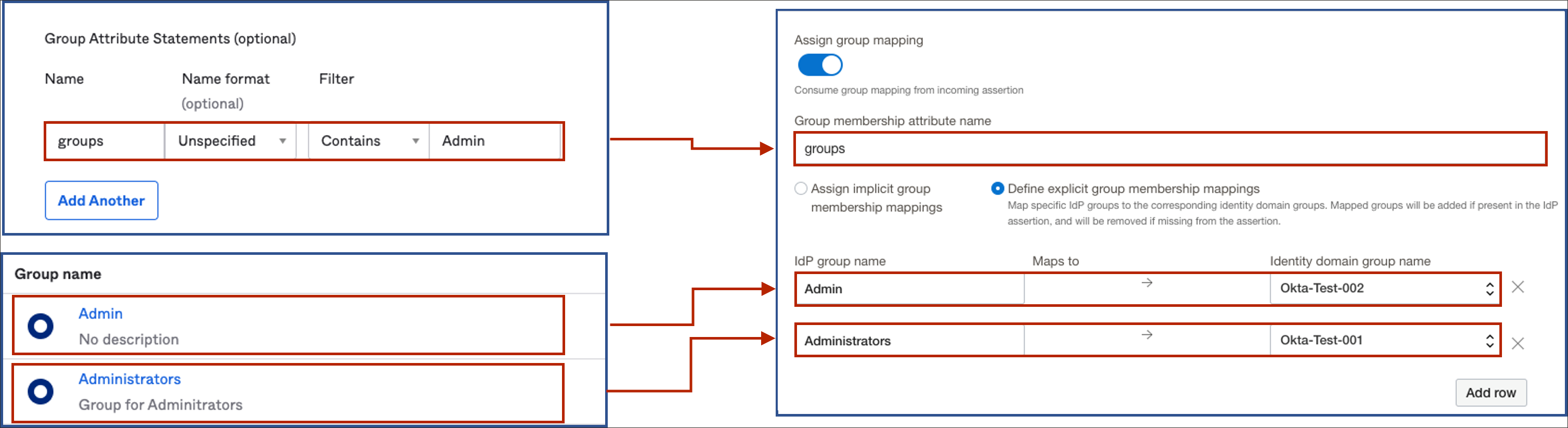

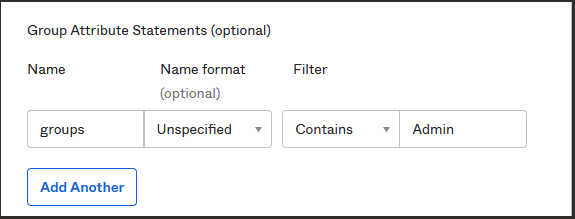

- 「グループ属性文」で、次の値を入力します。ノート

Oktaには、SAMLアサーションで送信できるグループをフィルタリングするためのメカニズムが用意されています。フィルタには、Starts with、Equals、Contains、Matches regexなどのオプションがあります。このチュートリアルでは、Containsフィルタを使用します。これは、Oktaがユーザーに関連付けられ、指定した文字列を含むグループのみを送信することを意味します。この例では、文字列としてAdminを指定しているため、文字列Adminを含み、ユーザーに関連付けられているすべてのグループがSAMLアサーションで送信されます。名前 名前の書式 フィルタ 値 groupsUnspecifiedContainsAdmin - 「保存」を選択します。

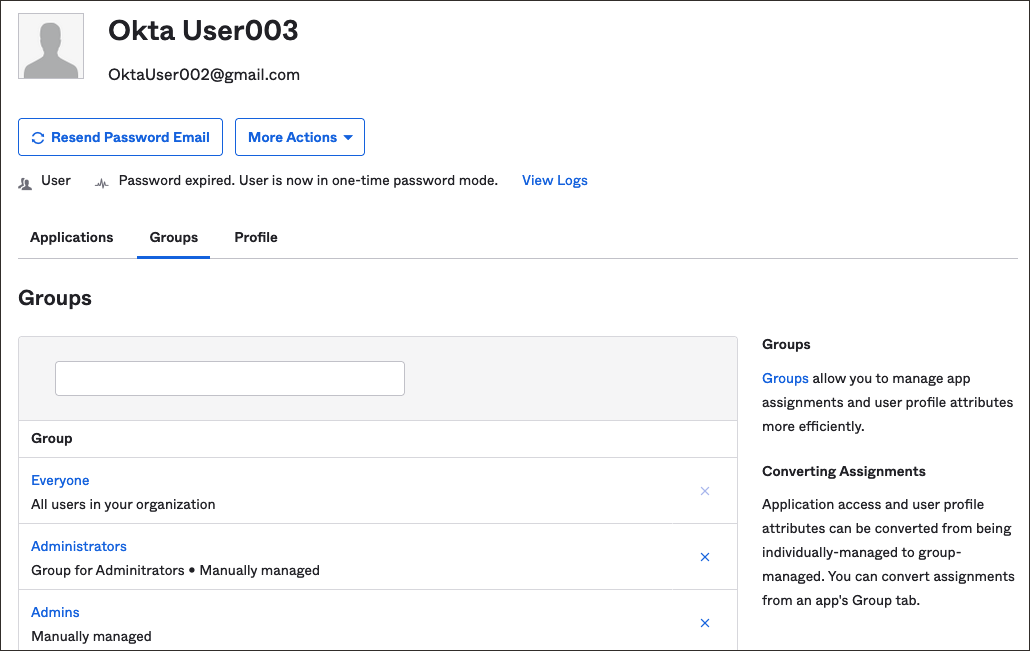

- Oktaコンソールで、OCI IAMに存在しない電子メールIDで新しいユーザーを作成します。

- ユーザーを必要なグループ(

Administrators and Adminsなど)に割り当てます。 - Oktaからログアウトします。

- OktaでユーザーをOCI IAMアプリケーションに割り当てます。

- ブラウザで、OCIコンソールを開きます。

- JIT構成が有効になっているアイデンティティ・ドメインを選択します。

- サインイン・オプションから、「Okta」を選択します。

- Oktaログイン・ページで、新しく作成したユーザーIDを指定します。

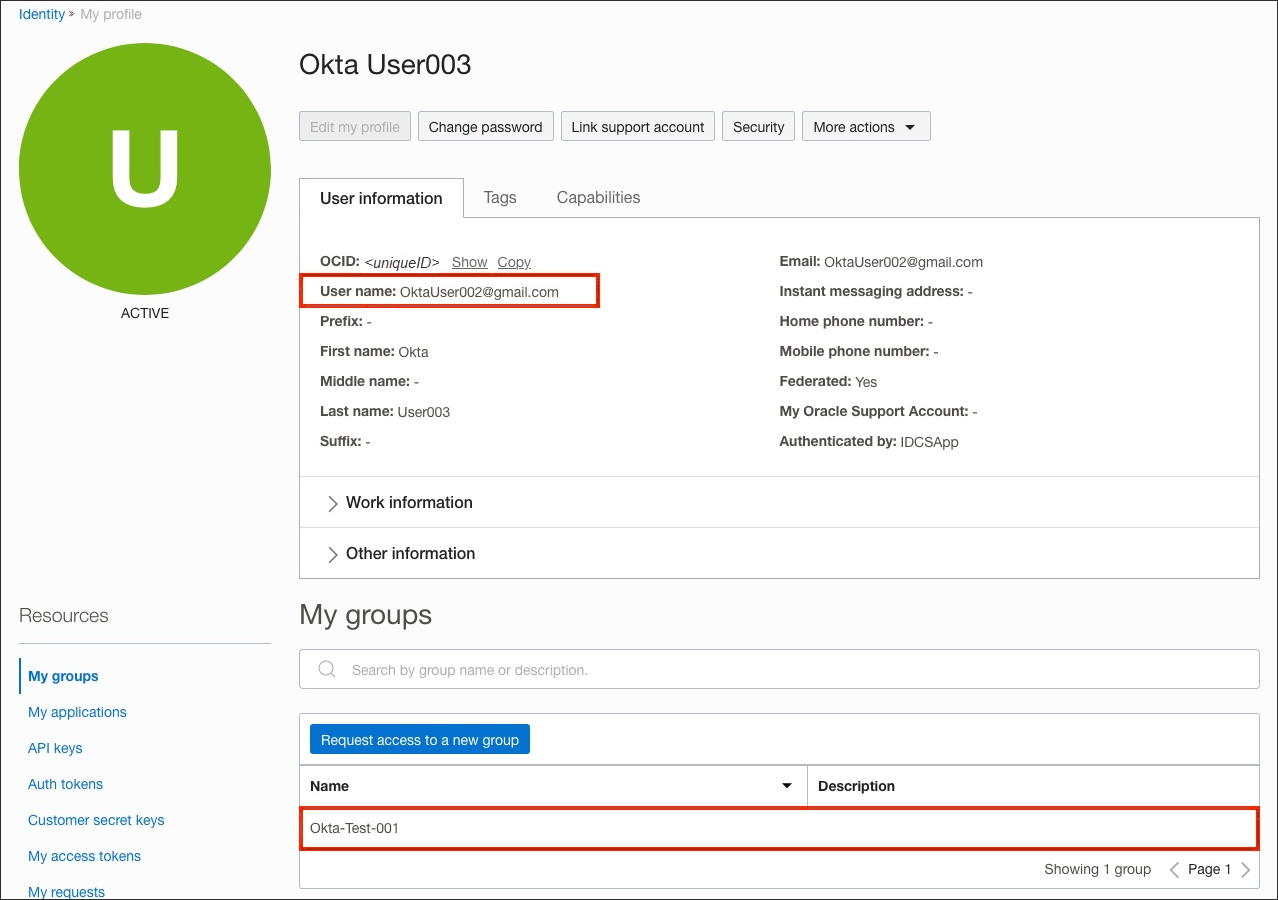

- Oktaからの認証に成功した場合:

- ユーザー・アカウントはOCI IAMで作成されます。

- ユーザーはOCIコンソールにログインしています。

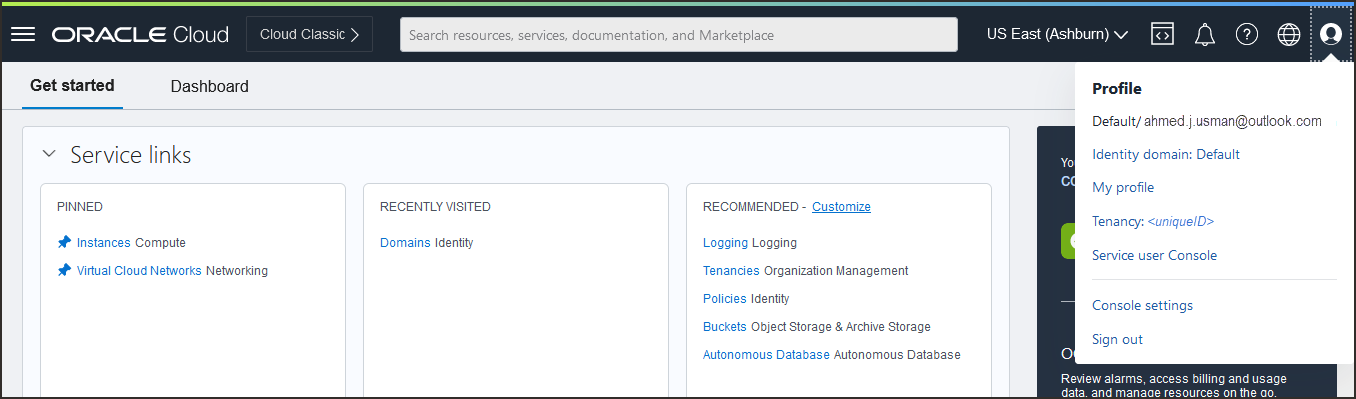

- ナビゲーション・メニューで、「プロファイル」メニュー

を選択し、表示されるオプションに応じて「ユーザー設定」または「自分のプロファイル」を選択します。電子メールID、名、姓、関連グループなどのユーザー・プロパティを確認します。

を選択し、表示されるオプションに応じて「ユーザー設定」または「自分のプロファイル」を選択します。電子メールID、名、姓、関連グループなどのユーザー・プロパティを確認します。

完了しました。OktaとIAMの間でJITプロビジョニングを正常に設定しました。

Oracle製品を使用した開発の詳細を確認するには、次のサイトを参照してください: