OCIおよびOktaを使用したSSO

このチュートリアルでは、OCIとOktaの間にシングル・サインオンを設定します。ここで、Oktaはアイデンティティ・プロバイダ(IdP)として機能し、OCI IAMはサービス・プロバイダ(SP)です。

この15分間のチュートリアルでは、OCI IAMがSPとして機能し、OktaをIdPとして設定する方法を示します。OktaとOCI IAMの間のフェデレーションを設定すると、Oktaが認証するユーザー資格証明を使用して、OCI IAMのサービスおよびアプリケーションへのユーザーのアクセスが可能になります。

- まず、OCI IAMから必要な情報を収集します。

- OCI IAMについてIdPとしてOktaを構成すること。

- OktaがIdPとして機能するようにOCI IAMを構成すること。

- OCI IAMでIdPポリシーを作成します。

- フェデレーテッド認証がOCI IAMとOkta間で機能することをテストすること。

これらのいずれかのチュートリアルを実行するには、次が必要です:

-

有料Oracle Cloud Infrastructure (OCI)アカウントまたはOCIトライアル・アカウント。Oracle Cloud Infrastructure Free Tierを参照してください。

- OCI IAMアイデンティティ・ドメインのアイデンティティ・ドメイン管理者ロール。管理者ロールの理解を参照してください。

- プロビジョニングを構成するための管理者権限を持つOktaアカウント。

各チュートリアルのステップから必要な追加情報を収集します。

- アイデンティティ・ドメインのOCI IdPメタデータおよび署名証明書を取得します。

- アイデンティティ・ドメインの署名証明書を取得します。

作成したOktaアプリケーションにインポートするには、OCI IAMアイデンティティ・ドメインのIdP SAMLメタデータが必要です。OCI IAMには、使用しているアイデンティティ・ドメインのメタデータをダウンロードするためのダイレクトURLが用意されています。Oktaは、OCIドメインURLを使用してOCI IAMに接続します。

-

サポートされているブラウザを開き、コンソールURLを入力します:

- クラウド・アカウント名(テナンシ名とも呼ばれる)を入力し、「次」を選択します。

- サインインするアイデンティティ・ドメインを選択します。これは、SSOの構成に使用されるアイデンティティ・ドメインです(

Defaultなど)。 - ユーザー名とパスワードでサインインします。

- ナビゲーション・メニューを開き、「アイデンティティとセキュリティ」を選択します。「アイデンティティ」で、「ドメイン」を選択します。

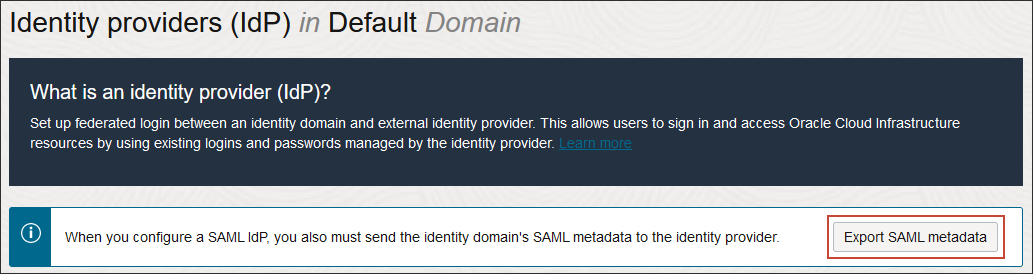

- 作業するアイデンティティ・ドメインの名前を選択します。必要なドメインを見つけるには、コンパートメントの変更が必要になる場合があります。次に、「セキュリティ」、「アイデンティティ・プロバイダ」の順にクリックします。

- 「SAMLメタデータのエクスポート」を選択します。

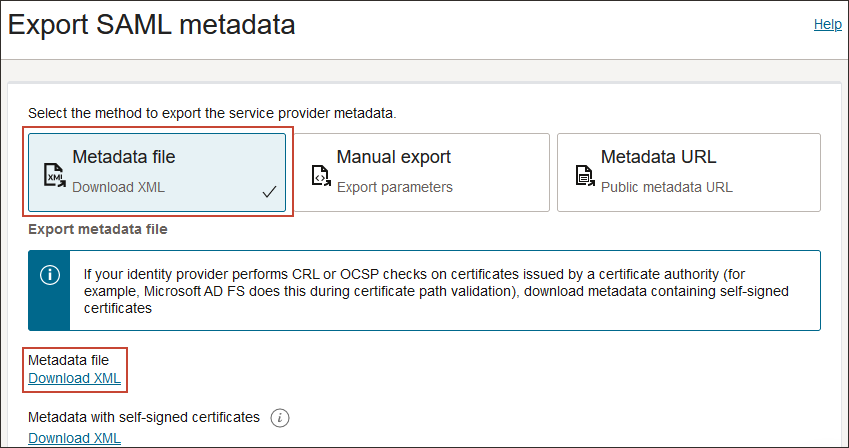

- 「メタデータ・ファイル」オプションを選択し、「XMLのダウンロード」を選択します。

- ダウンロードしたXMLファイルの名前を

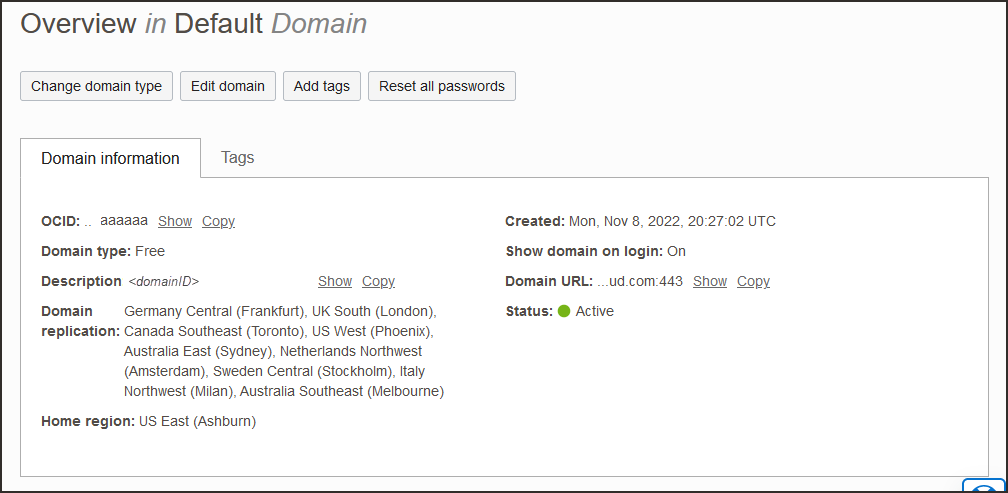

OCIMetadata.xmlに変更します。 - ブレッドクラム・ナビゲーション証跡でアイデンティティ・ドメイン名を選択して、アイデンティティ・ドメインの概要に戻ります。ドメイン情報の「ドメインURL」の横にある「コピー」を選択し、URLを保存します。これは、後で使用するOCI IAMドメインURLです。

Oktaでアプリケーションを作成し、後で必要になる値をノートにとります。

- ブラウザで、次のURLを使用してOktaにサインインします:

https://<OktaOrg>-admin.okta.comここで、

<OktaOrg>は、Oktaを使用する組織の接頭辞です。 - 左側のメニューで、「セキュリティ」を選択し、「アプリケーション」、「アプリケーションの参照」「カタログ」の順に選択します。

Oracle Cloudを検索し、使用可能なオプションから「Oracle Cloud Infrastructure IAM」を選択します。- 「Add Integration」を選択します。

- 「一般設定」で、アプリケーションの名前(

OCI IAMなど)を入力し、「完了」を選択します。 - 新しいアプリケーションのアプリケーション詳細ページで「サインオン」タブを選択し、「SAML署名証明書」で「SAML設定手順の表示」を選択します。

- 「View SAML setup instructions(SAML設定手順の表示)」ページで、次の事項をノートにとります。

- エンティティID

- SingleLogoutService URL

- SingleSignOnService URL

- ファイル拡張子が

.pemの証明書をダウンロードして保存します。

OCIコンソールでOktaのIdPを作成します。

- 作業中のドメインのOCIコンソールで、「セキュリティ」、「アイデンティティ・プロバイダ」の順に選択します。

- 「IdPの追加」、「SAML IdPの追加」の順に選択します。

- SAML IdPの名前を入力します(例:

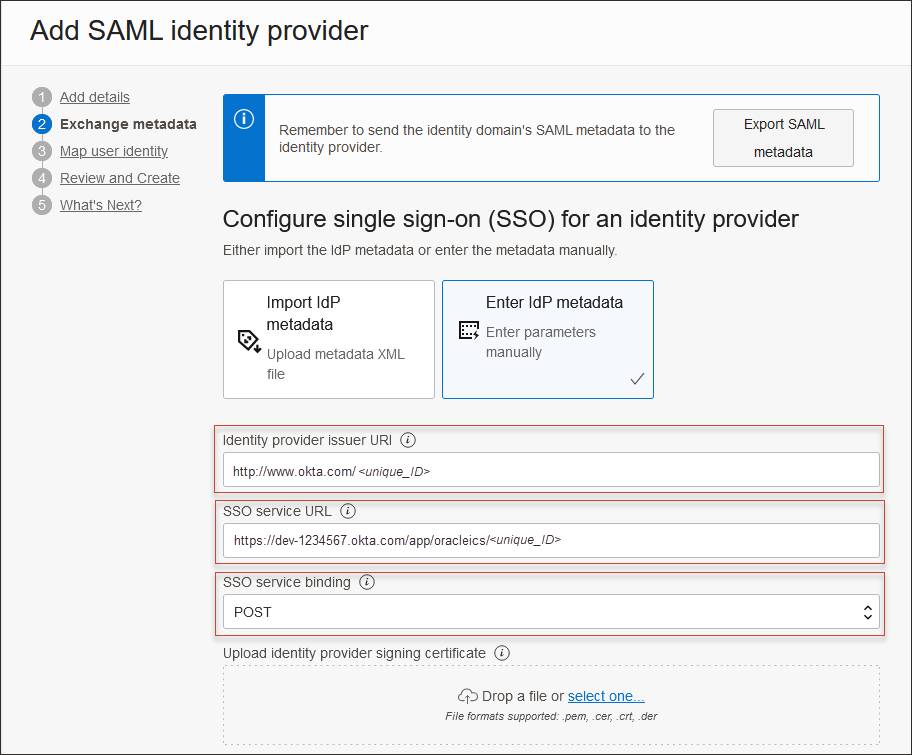

Okta)。「次」を選択します。 - 「Exchangeメタデータ」ページで、「IdPメタデータの入力」が選択されていることを確認します。

- 2にステップ8から次の情報を入力します。Oktaでのアプリケーションの作成:

- アイデンティティ・プロバイダ発行者URI: 入力IDを入力します。

- 「SSOサービスURL」: SingleSignOnService URLを入力します。

- 「SSOサービス・バインディング」で、

POSTを選択します。 - アイデンティティ・プロバイダ署名証明書のアップロード: Okta証明書の

.pemファイルを使用します。

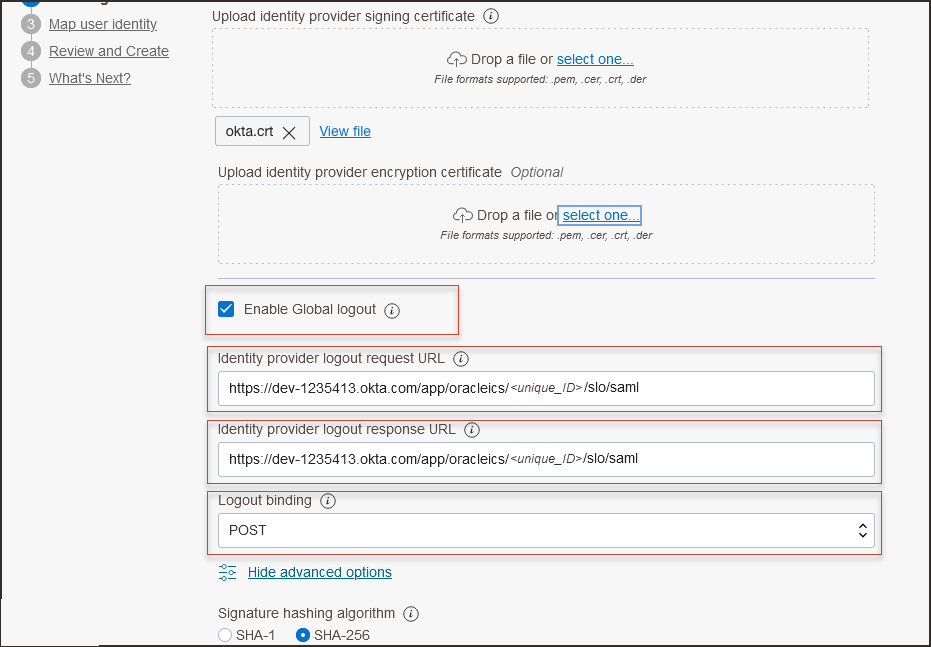

さらにページの下部で、「グローバル・ログアウトの有効化」が選択されていることを確認し、次のように入力します。

- 「IDPログアウト・リクエストURL」: SingleLogoutService URLを入力します。

- IDPログアウト・レスポンスURL: eEnter tbhe SingleLogoutService URL。

- 「ログアウト・バインディング」がPOSTに設定されていることを確認します。

- 「次」を選択します。

- 「マップ属性」ページで、次の手順を実行します。

- 「リクエストされたNameId形式」に

Email addressを選択します。 - アイデンティティ・プロバイダ・ユーザー属性: 「SAMLアサーションName ID」を選択します。

- アイデンティティ・ドメイン・ユーザー属性: プライマリ電子メール・アドレスを選択します。

- 「リクエストされたNameId形式」に

- 「次」を選択します。

- 確認し、「IDPの作成」を選択します。

- 「次へ」ページで、「アクティブ化」、「IdPポリシーに追加」の順に選択します。

- 「デフォルト・アイデンティティ・プロバイダ・ポリシー」を選択して開き、ルールのを選択し、「IdPルールの編集」を選択します。

- 「アイデンティティ・プロバイダの割当て」で選択し、「Okta」を選択してリストに追加します。

- 「Save changes」を選択します。

- SP証明書をダウンロードします。

- 作業中のドメインのOCIコンソールで、「セキュリティ」、「アイデンティティ・プロバイダ」の順に選択します。

- 「Okta」を選択します。

- OktaのIdPページで、「サービス・プロバイダ・メタデータ」を選択します。

- サービス・プロバイダ署名証明書の横にある「ダウンロード」を選択して、SP署名証明書をダウンロードして保存します。

- Oktaコンソールで、「アプリケーション」を選択し、新しいアプリケーション

OCI IAMを選択します。 - 「サインオン」タブに移動し、「編集」を選択します。

- 「シングル・ログアウトの有効化」を選択します。

- 前のステップでOCI IAMコンソールからダウンロードした証明書を参照し、「アップロード」を選択します。

- 「Advance Sign-on Settings」までスクロール・ダウンします。

- 次を入力します:

- Oracle Cloud Infrastructure IAM GUID: 1のステップ10からOCI IAMドメインURLを入力します。OCIアイデンティティ・プロバイダ・メタデータおよびドメインURLを取得します。

- 「アプリケーション・ユーザー名形式」を

Emailに設定します。

- 「保存」を選択します。

- 「割当」タブに移動し、このアプリケーションへのアクセス権を持つユーザーを割り当てます。

- 「次」を選択します。

-

コンソールURLを入力します:

- クラウド・アカウント名(テナンシ名とも呼ばれる)を入力し、「次」を選択します。

- ユーザー名とパスワードでサインインします。

- Okta IdPを構成したドメインを選択します。

- サインイン・ページで、Oktaアイコンを選択します。

- Okta資格証明を入力します。OCIコンソールにサインインしています。

完了しました。OktaとOCI IAM間のSSOが2つの異なる方法で正常に設定されました。

Oracle製品を使用した開発の詳細を確認するには、次のサイトを参照してください: