IAMの概要

Oracle Cloud Infrastructure Identity and Access Management (IAM) provides identity and access management features such as authentication, single sign-on (SSO), and identity lifecycle management for Oracle Cloud as well as Oracle and non Oracle applications, whether SaaS, cloud-hosted, or on-premises. 従業員、ビジネス・パートナおよび顧客は、いつどこからでも、どのデバイスでも、安全な方法でアプリケーションにアクセスできます。

IAMは、クラウドおよびオンプレミスの既存のアイデンティティ・ストア、外部アイデンティティ・プロバイダおよびアプリケーションと統合され、エンド・ユーザーへの簡単なアクセスを容易にします。これは、Oracle Cloudのセキュリティ・プラットフォームを提供します。これにより、ユーザーはOracle Human Capital Management (HCM)やOracle Sales Cloudなどのビジネス・アプリケーションに加え、Oracle Java Cloud ServiceやOracle Business Intelligence (BI) Cloud Serviceなどのプラットフォーム・サービスに安全かつ簡単にアクセスし、開発とデプロイを行うことができます。

管理者およびユーザーは、IAMを使用することで、インフラストラクチャまたはプラットフォームの詳細の設定について懸念することなく、効果的かつ安全にクラウドベースのアイデンティティ管理環境を作成、管理および使用できます。

顧客担当作業

次を行う必要があります:

- Oracle Cloud Infrastructure Identity and Access Management (IAM)のポリシー、構成およびアーティファクトの理解。

- すべてのIAM機能に対して、独自のポリシー、構成およびアーティファクトを実装します。

- IAMを使用して、ユーザー、ポリシー、構成およびアーティファクトを作成および管理します。

- NIST 800-63のすべての要件およびガイドライン(IAL3、AAL3およびFAL3を含む)に準拠します。

すべてのIAM機能について、独自の構成値を使用し、独自のアーティファクトを構成する必要があります。

IAMコンポーネント

IAMでは、この項で説明するコンポーネントが使用されます。コンポーネントがどのように適合するかをより深く理解するには、シナリオ例を参照してください。

- コンパートメント

- 関連するリソースの集まり。 コンパートメントは、クラウド・リソースを編成および分離するためのOracle Cloud Infrastructureの基本コンポーネントです。 使用と請求の測定、アクセス(ポリシーの使用による)、および分離(あるプロジェクトまたはビジネス・ユニットのリソースを別のプロジェクトまたはビジネス・ユニットと区別)のために、リソースを明確に区別するために使用できます。一般的な方法は、組織の主要部分ごとにコンパートメントを作成することです。 詳細は、テナンシを設定するためのベスト・プラクティスについて学習に関する項を参照してください。

- ダイナミック・グループ

- 定義するルールに一致するリソース(コンピュート・インスタンスなど)を含む特別なタイプのグループ(このため、メンバーシップは、一致するリソースの作成または削除時に動的に変更される可能性があります)。これらのインスタンスは「プリンシパル」のアクターとして機能し、動的グループ向けに記述するポリシーに従ってサービスにAPIコールを行うことができます。

- フェデレーション

- 管理者がアイデンティティ・プロバイダとサービス・プロバイダの間で構成する関係。Oracle Cloud Infrastructureをアイデンティティ・プロバイダとフェデレートする場合、アイデンティティ・プロバイダ内のユーザーとグループを管理します。Oracle Cloud InfrastructureのIAMサービスで認可を管理します。

- グループ

- 同様のアクセス権限セットを共有するユーザーの集合。管理者は、テナンシ内のリソースを消費または管理できるようにグループを認可するアクセス・ポリシーを付与できます。同じグループのすべてのユーザーは、同じ権限セットを継承します。

- ホーム・リージョン

- IAMリソースが存在するリージョン。すべてのIAMリソースはグローバルであり、すべてのリージョンで使用できますが、定義のマスター・セットは、単一のリージョン、ホーム・リージョンにあります。ホーム・リージョン内のIAMリソースを変更する必要があります。変更は、すべてのリージョンに自動的に伝播されます。詳細は、リージョンの管理を参照してください。

- アイデンティティ・ドメイン

-

アイデンティティ・ドメインとは、ユーザーとロールの管理、ユーザーのフェデレートとプロビジョニング、Oracle Single Sign-On (SSO)構成を使用したセキュアなアプリケーション統合、およびOAuth管理を行うためのコンテナです。これは、Oracle Cloud Infrastructureのユーザー人口と、それに関連付けられた構成およびセキュリティ設定(MFAなど)を表します。

- IDプロバイダ

- フェデレーテッド・アイデンティティ・プロバイダとの信頼できる関係。Oracle Cloud Infrastructureコンソールに対して認証を試みたフェデレーテッド・ユーザーは、構成されているアイデンティティ・プロバイダにリダイレクトされます。正常に認証されると、フェデレーテッド・ユーザーはネイティブIAMユーザーと同様にコンソールでOracle Cloud Infrastructureリソースを管理できます。

- MFA

- マルチファクト認証(MFA)は、ユーザーのアイデンティティを検証するために複数の要素を使用する必要のある認証方法です。

- ネットワーク・ソース

- テナンシ内のリソースへのアクセスが許可されているIPアドレスのグループ。IPアドレスは、パブリックIPアドレスか、テナンシ内のVCNからのIPアドレスです。ネットワーク・ソースの作成後、ネットワーク・ソース内のIPから発生したリクエストのみにアクセスを制限するポリシーを使用します。

- リソース

- Oracle Cloud Infrastructureサービスとの対話時に作成して使用するクラウド・オブジェクト。たとえば、コンピュート・インスタンス、ブロック・ストレージ・ボリューム、仮想クラウド・ネットワーク(VCNs )、サブネット、データベース、サードパーティ・アプリケーション、Software-as-a-Service (SaaS)アプリケーション、オンプレミス・ソフトウェアおよび小売Webアプリケーションなどです。

- ロール

- アイデンティティ・ドメイン内のユーザーに割り当てることができる一連の管理権限。

- セキュリティーポリシー

- どのユーザーがどのリソースにアクセスできるか、およびその方法を指定するドキュメントです。ポリシーを記述して、Oracle Cloud Infrastructure内のすべてのサービスへのアクセスを制御できます。アクセス権はグループ・レベルおよびコンパートメント・レベルで付与されるため、特定のコンパートメント内またはテナンシ自体への特定のアクセスのタイプをグループに付与するポリシーを記述できます。テナンシへのグループ・アクセス権を付与する場合、グループはテナンシ内のすべてのコンパートメントへの同じアクセスのタイプを自動的に取得します。「ポリシー」の用法は様々です。ポリシー言語で記述された個々のステートメントを意味する場合、"policy"という名前の(Oracle Cloud ID (OCID)が割り当てられている)単一ドキュメント内のステートメントの集合を意味する場合、リソースへのアクセスを制御するために組織で使用されるポリシーの本文全体を意味する場合があります。

- サインオン・方針

- サインオン・ポリシーを使用すると、アイデンティティ・ドメイン管理者、セキュリティ管理者およびアプリケーション管理者は、ユーザーにアイデンティティ・ドメインへのサインインを許可するかどうかを決定する基準を定義できます。

- タグ

- タグを使用すると、レポートまたは一括処理のために、複数のコンパートメントにまたがるリソースを整理できます。

- テナンシ

- 組織のすべてのOracle Cloud Infrastructureリソースを含むルート・コンパートメント。Oracleによって、会社のテナンシが自動的に作成されます。テナンシの中に、IAMエンティティ(ユーザー、グループ、コンパートメントおよびいくつかのポリシー)があります。また、テナンシ内のコンパートメントにポリシーを入れることもできます。作成するコンパートメント内に他のタイプのクラウド・リソース(インスタンス、仮想ネットワーク、ブロック・ストレージ・ボリュームなど)を配置できます。

- ユーザー

- 会社のOracle Cloud Infrastructureリソースを管理または使用する必要がある個々の従業員またはシステム。ユーザーは、インスタンスの起動、リモート・ディスクの管理、仮想クラウド・ネットワークの操作などが必要になる場合があります。アプリケーションのエンド・ユーザーは、通常、IAMユーザーではない。ユーザーには1つ以上のIAM資格証明が含まれます(ユーザー資格証明の使用を参照)。

コンポーネントのアクティブ化および非アクティブ化

使用するためにアクティブ化する必要があるコンポーネントが多数あります。必要に応じて非アクティブ化することもできます。

- アダプティブ・セキュリティ: アクティブ化および非アクティブ化

- アプリケーション・ゲートウェイ: アクティブ化および非アクティブ化。

- アプリケーション: アクティブ化および非アクティブ化

- アイデンティティ・ドメイン: 非アクティブ化および再アクティブ化

- アイデンティティ・プロバイダ: アイデンティティ・プロバイダのアクティブ化または無効化

- Microsoft ADブリッジ: アクティブ化および非アクティブ化

- リスク・プロバイダ: アクティブ化および非アクティブ化

- 自己登録プロファイル: アクティブ化

- サインオン・ポリシー: アクティブ化および非アクティブ化

- 使用条件: アクティブ化および非アクティブ化

- ユーザー: 非アクティブ化および再アクティブ化

管理者グループ、ポリシーおよび管理者ロール

会社でOracleアカウントおよびIDドメインにサインアップすると、Oracleはアカウントのデフォルト管理者を設定します。このユーザーは、会社の最初のIAMユーザーとなり、管理者の追加設定を担当します。テナンシには管理者というグループが含まれ、デフォルト管理者はこのグループに自動的に所属します。このグループは削除できないため、常に少なくとも1人のユーザーが必要です。

また、テナンシには、管理者グループに対してすべてのOracle Cloud Infrastructure API操作およびテナンシ内のすべてのクラウド・リソースへのアクセス権を付与するポリシーも自動的に含まれています。このポリシーは変更も削除もできません。管理者グループにユーザーを配置した場合、そのユーザーはすべてのサービスに完全にアクセスできます。つまり、グループ、ポリシー、コンパートメントなどのIAMリソースの作成および管理が可能です。また、仮想クラウド・ネットワーク(VCNs)、インスタンス、ブロック・ストレージ・ボリュームなどのクラウド・リソース、および将来使用可能になるその他の新しいタイプのOracle Cloud Infrastructureリソースを作成および管理できます。

デフォルト管理者およびデフォルト・ポリシーとは別に、管理責任を委任するために、ユーザー・アカウントを事前定義済の管理者ロールに割り当てることができます。管理者ロールは、アイデンティティ・ドメイン内に存在します。アイデンティティ・ドメインの任意のユーザー・アカウントを、そのアイデンティティ・ドメインの1つ以上の管理者ロールに割り当てることができます。ポリシーによってコンパートメントおよびそれらのコンパートメント内のリソースへのアクセス権が付与されますが、管理者ロールを使用すれば、ポリシー言語を学習したり、ポリシーを記述および管理したりすることなく、リソースへのアクセス権を付与できます。

デフォルト・ドメイン以外のドメインに対するアイデンティティ・ドメイン管理者ロールのユーザーまたはグループに付与すると、そのドメインのみを対象とする完全な管理者権限が付与されます(テナンシ以外)。アイデンティティ・ドメインの少なくとも1人の管理者に、アイデンティティ・ドメイン管理者ロールを直接付与する必要があります。これは、グループ・メンバーシップによって付与されるアイデンティティ・ドメイン管理者ロールに追加されます。詳細は、管理者ロールの理解を参照してください。

IAMでは、ユーザーがリソースにアクセスできるかどうかと、ユーザーがそれらのリソースに対して実行できる操作を決定する際に、ポリシーと管理者ロールが一緒に評価されます。テナンシがすでにポリシーに依存している場合は、引き続きそれらを使用できます。特定のアイデンティティ・ドメインへのアクセス権を付与するポリシーを記述することもできます。ただし、Oracleでは、管理者ロールの使用から開始して、将来的にアイデンティティ・ドメイン内のリソースへのアクセス権をユーザーに付与することをお薦めします。

Oracle Cloud Infrastructureへのアクセス方法

Oracle Cloud Infrastructureには、コンソール(ブラウザベースのインタフェース)またはREST APIを使用してアクセスできます。コンソールのための手順は、このガイド全体を通してトピックに含まれています。使用可能なSDKのリストは、ソフトウェア開発キットとコマンドライン・インタフェースを参照してください。

コンソールにアクセスするには、サポートされているブラウザを使用する必要があります。コンソールのサインイン・ページに移動するには、このページの上部にあるナビゲーション・メニューを開き、「インフラストラクチャ・コンソール」を選択します。クラウド・テナント、ユーザー名およびパスワードの入力を求められます。

IAM APIのREST APIリファレンスについては、Identity and Access Management Service APIを参照してください。IAMアイデンティティ・ドメインAPIのREST APIリファレンスについては、IAMアイデンティティ・ドメインAPIを参照してください。APIの使用についての一般情報は、REST APIを参照してください

クラウド・アイデンティティのために使用するドキュメント

Oracle Cloud Infrastructure (OCI)でのアイデンティティの管理に役立てるには、適切なドキュメントが必要です。

選択するドキュメントは、次の要素によって異なります:

- OCIテナンシがOracle Cloud Infrastructure Identity and Access Management (IAM)アイデンティティ・ドメインを使用するように更新されているかどうか

- Oracle Identity Cloud Service (IDCS)ストライプがIAMアイデンティティ・ドメインに移行されているかどうか

適切なドキュメントを見つけるには、次の項を参照してください。

アイデンティティ・ドメインへのアクセス権がありますか。

- Oracle Cloudコンソールにサインインします。サインインにお困りですか。コンソールへのサイン・インを参照してください。

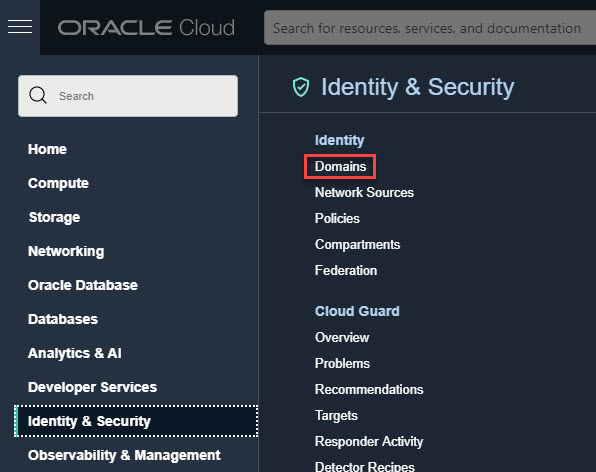

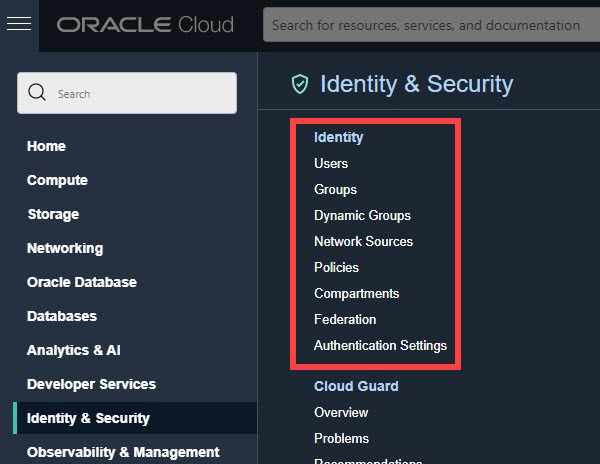

- ナビゲーション・メニューのナビゲーション・メニューで、「アイデンティティとセキュリティ」を選択します。「アイデンティティ」で、「ドメイン」を確認します。「ドメイン」が表示される場合は、クラウド・アカウントが更新されています。

どのドキュメントが必要ですか?

テナンシが更新されたか、IDCSストライプが移行されたかを確認したら、正しいドキュメントを選択してください。

| テナンシが更新されましたか。 | このドキュメントを使用します。 |

|---|---|

| コンソールの「ドメイン」が表示されます。テナンシが更新されました。 |

コンソールを使用する場合:

APIを使用する場合:

テナンシが最近更新された場合、更新後の状況については、次を参照してください:

|

| コンソールに「ドメイン」が表示されません。テナンシが更新されませんでした。 |

コンソールを使用してアイデンティティ・ドメインのないテナンシのIAMを管理するには、アイデンティティおよびアクセス管理の概要を参照してください。 APIを使用してアイデンティティ・ドメインのないテナンシ内のIAMを管理するには、IAM APIを参照してください。 更新発生時の状況の詳細は、 OCI IAMアイデンティティ・ドメイン: OCI IAMの顧客が知っておく必要のあることを参照してください。 |

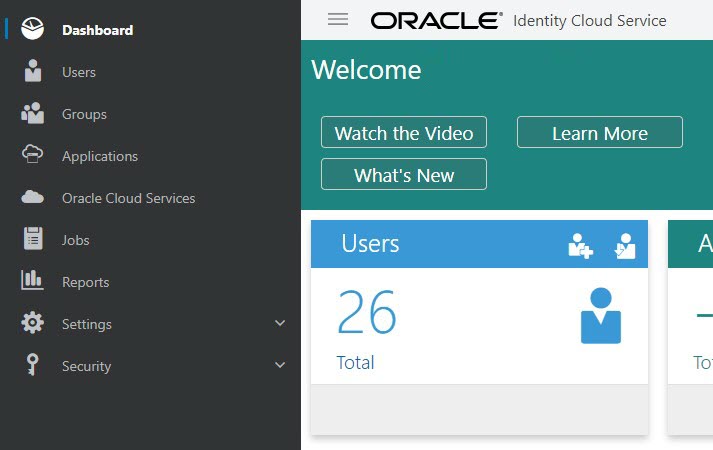

| IDCS管理コンソールが表示されます。ストライプはアイデンティティ・ドメインに移行されていません。 |

コンソールを使用する場合:

APIを使用してIDCSでストライプを管理するには、Oracle Identity Cloud Service REST APIを参照してください。 移行発生時の状況の詳細は、 OCI IAMアイデンティティ・ドメイン: Oracle IDCSの顧客が知っておく必要のあることを参照してください。 |